1.1两台服务器统计中毒排名在前的用户:

1) 10.10.2.180

2) 10.10.2.181

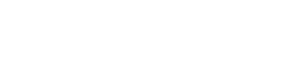

1.2受感染用户前10名(总排行)

| 序号 | 计算机 | IP地址 | 病毒/恶意软件数 | 楼宇名 |

| 1 | TOSHIBA-PC | 10.14.26.121 | 75246 | 玉泉-教3 |

| 2 | WIN-5N55P2RA3CI | 10.15.61.218 | 14322 | 玉泉-图书馆 |

| 3 | WIN-4VR05G5VPMD | 10.15.61.201 | 9828 | 玉泉-图书馆 |

| 4 | DX-LT | 10.10.14.13 | 9681 | 紫金港IDC机房 |

| 5 | WIN-QFL7POT58QG | 10.15.61.219 | 9534 | 玉泉-图书馆 |

| 6 | WIN-M5IP909VK62 | 10.15.61.220 | 7813 | 玉泉-图书馆 |

| 7 | WIN-SP5CFLNHUOF | 10.15.61.217 | 5844 | 玉泉-图书馆 |

| 8 | ZJU-WZZX-YHQ | 10.15.84.111 | 4139 | 玉泉-图书馆 |

| 9 | ACQFUND | 10.15.61.11 | 1292 | 玉泉-图书馆 |

| 10 | HP530 | 10.71.126.34 | 706 | 紫金港-专业图书馆 |

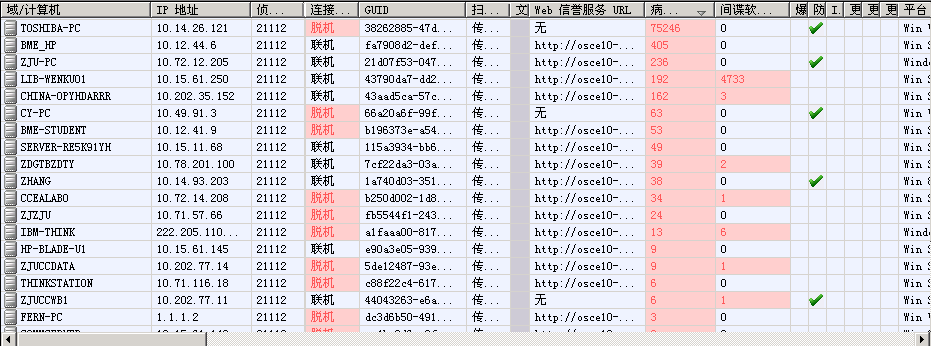

1.3受感染用户前10名(本月排行)

| 计算机 | IP地址 | 病毒/恶意软件数 | 楼宇名 | 处理措施 | |

| 1 | DX-LT | 10.10.14.13 | 7374 | 紫金港IDC机房 | 清除成功 |

| 2 | MATH3 | 10.13.91.143 | 220 | 玉泉-工商管理楼 | 清除成功 |

| 3 | PURE | 10.0.2.15 | 120 | | 清除成功 |

| 4 | WIN-4VR05G5VPMD | 10.15.61.201 | 73 | 玉泉-图书馆 | 清除成功 |

| 5 | JK1891-PC | 222.205.4.112 | 51 | 玉泉-宿舍 | 清除成功 |

| 6 | MICROSOF-628A87 | 10.71.89.184 | 24 | 紫金港 | 清除成功 |

| 7 | N/A | 无法识别终端 | 18 | - | 清除成功 |

| 8 | 5DC196571FC5433 | 10.71.35.75 | 18 | 紫金港-碧峰 | 清除成功 |

| 9 | ZJU | 10.12.11.184 | 18 | 玉泉-教3 | 清除成功 |

| 10 | ROOM509-39 | 10.78.18.118 | 17 | 玉泉 | 清除成功 |

一、 安全简讯

2.1 10大活跃放码网站

网络病毒主要针对一些防护比较薄弱,特别是访问量较大的网站通过网页挂马的方式进行传播。当存在安全漏洞的用户主机访问了这些被黑客挂马的网站后,会经过多级跳转暗中连接黑客最终“放马”的站点下载网络病毒。2014 年 5 月,趋势监测发现排名前十的活跃放马站点域名和活跃放马站点 IP 如下表所示。

2.2 飞客蠕虫监测数据

2014 年 5 月,Trendmicro监测到全球互联网 1314 万余个主机IP 地址感染飞客蠕虫,按国家或地区分布感染数量排名前三位的分别是中国大陆、印度、巴西。

境内感染飞客蠕虫的主机 IP 为近 134万个,按地区分布感染数量排名前三位的分别是广东省、江苏省、浙江省。

2.3本月重要的安全漏洞

1、 IBM 产品安全漏洞

IBM Tivoli Identity Manager,简称 TIM,是 IBM 身份的生命周期的管理工具;IBM Connections 是企业级社交软件,实现文档管理和协作办公功能;IBM API Management 是一套完整的解决方案来帮助企业安全地创建、管理和连接应用程序接口(API),以便将其产品和服务拓展至各种移动渠道;IBM Sterling Control Center 是美国 IBM 公司的一套文件传输控制和管理工具。该工具提供文件传输环境的统一视图、环境异常响应等功能;IBM WebSphere Service Registry and Repository(WSRR)是美国 IBM 公司的一个用于服务交互端点描述的主元数据存储库,它提供了存储、访问和管理有关服务信息的功能,并且是 SOA 实现的关键组成部分。本周,上述产品被披露存在多个安全漏洞,攻击者可利用漏洞获取敏感信息、执行未授权操作或者注入任意脚本代码。趋势 收录的相关漏洞包括:IBM Tivoli Identity Manager 和 Security Identity Manager 跨站请求伪造漏洞、IBM Connections 用户关注跨站请求伪造漏洞、IBM API Management Topology 存在未明信息泄露漏洞、IBM Sterling Control Center 开放重定向漏洞、IBM WebSphere Service Registry and Repository 跨站脚本漏洞。除“IBM API Management Topology 存在未明信息泄露漏洞”外,厂商已经发布了上述漏洞的修补程序。

趋势 提醒用户尽快下载补丁更新,避免引发漏洞相关的网络安全事件。

2、 Drupal 产品安全漏洞

Drupal 是使用 PHP 语言编写的开源内容管理框架,它由内容管理系统和 PHP 开发框架共同构成;AddressField Tokens 是其中的一个通过添加令牌支持扩展 addressfield(地址字段定义模块)的模块;Google Authenticator 是其中的一个扩展模块,该模块是美国谷歌(google)公司开发的一款身份验证器。本周,上述产品被披露存在多个安全漏洞,攻击者可利用漏洞获取敏感信息、执行未授权操作或注入任意脚本代码。

趋势 收录的相关漏洞包括:Drupal AddressField Tokens 模块跨站脚本漏洞、Drupal Webserver Auth 模块安全绕过漏洞、Drupal Realname Registration 模块安全绕过漏洞、Drupal Node Access Keys 模块访问绕过漏洞、Drupal Google Authenticator 登录模块访问绕过漏洞。厂商已经发布了上述漏洞的修补程序。趋势 提醒用户尽快下载补丁更新,避免引发漏洞相关的网络安全事件。

3、 Microsoft 产品安全漏洞

Microsoft Internet Explorer 是一款 WEB 浏览器;Microsoft Windows 是一款流行的操作系统。本周,上述产品被披露存在多个安全漏洞,攻击者可利用漏洞获取敏感信息、使应用程序崩溃或发起拒绝服务攻击。

趋势 收录的相关漏洞包括:Microsoft Internet Explorer 'TryGetValueAndRemove()'方法拒绝服务漏洞、Microsoft Windows Touch Injection API 本地拒绝服务漏洞、Microsoft Windows 'GreSetPaletteEntries()'本地拒绝服务漏洞。目前,厂商尚未发布该漏洞的修补程序。趋势 提醒广大用户随时关注厂商主页,以获取最新版本。

4、OpenSSL 产品安全漏洞

OpenSSL 是一个安全套接字层密码库,囊括主要的密码算法、常用的密钥和证书封装管理功能及 SSL 协议,并提供丰富的应用程序供测试或其它目的使用。本周,OpenSSL 产品被披露存在多个安全漏洞,攻击者可利用漏洞获取敏感信息、发起拒绝服务或以应用程序上下文执行任意代码。

趋势 收录的相关漏洞包括:OpenSSL 中间人安全绕过漏洞、OpenSSL DTLS 远程拒绝服务漏洞、OpenSSL 拒绝服务漏洞、OpenSSL 内存破坏漏洞。其中“OpenSSL内存破坏漏洞”的综合评级为“高危”。厂商已经发布了上述漏洞的修补程序。趋势提醒用户及时下载补丁更新,避免引发漏洞相关的网络安全事件。

5、TYPO3 安全漏洞

TYPO3 是一款开源的内容管理系统。本周,该产品被披露存在多个安全漏洞,攻击者可利用漏洞获取敏感信息、注入任意脚本代码。

趋势 收录的相关漏洞包括:TYPO3 HTTP Host Header 欺骗漏洞、TYPO3 Extbase Framework 信息泄露漏洞、TYPO3 后端组件存在多个跨站脚本漏洞、TYPO3 Grid Elements 存在未明跨站脚本漏洞。其中,除“TYPO3 Extbase Framework 信息泄露漏洞”外,厂商已发布了上述漏洞的修补程序。趋势 提醒相关用户尽快下载补丁更新,避免引发漏洞相关的网络安全事件。

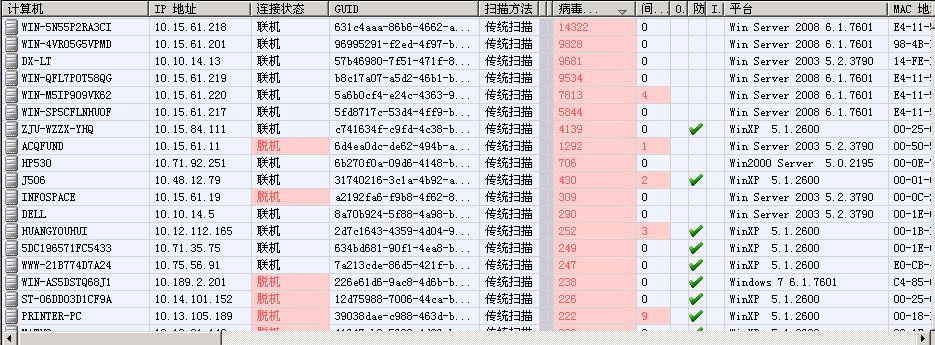

2.3 截止至本月的各查杀统计表

已查杀的病毒/恶意软件数:

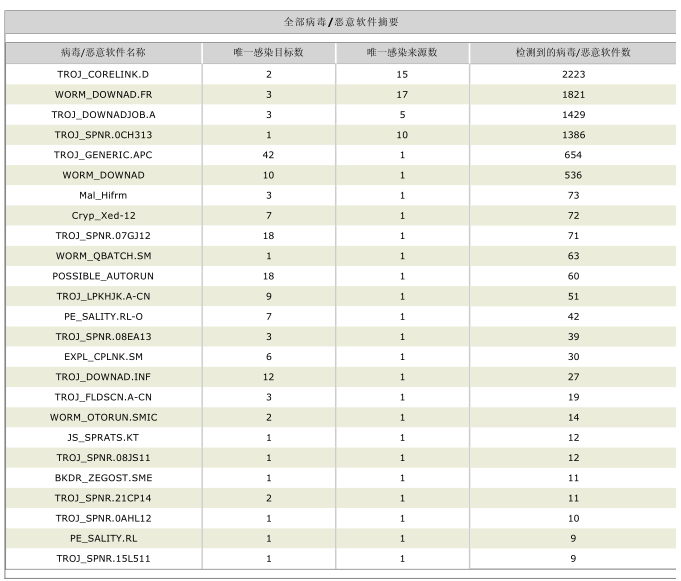

已查杀的全部病毒、恶意软件摘要:

传染来源摘要:(N/A表示来自外网或无法识别)

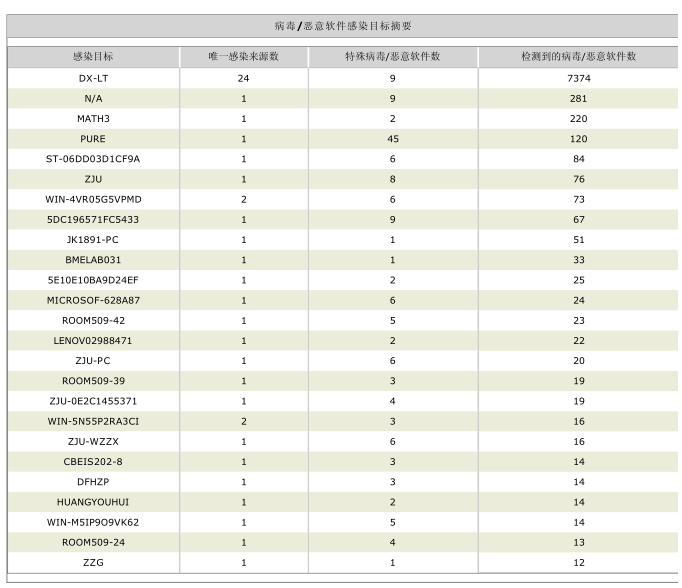

被感染的目标(主机)摘要:

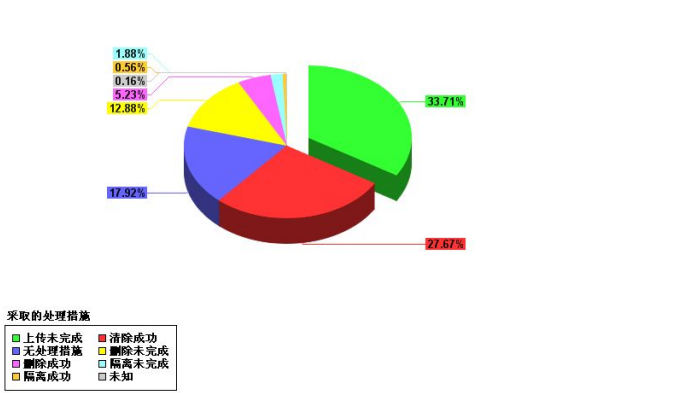

处理措拖结果摘要:

二、 计算机病毒常用防范知识

3.1 对IE浏览器产生破坏的十三种恶意网页病毒介绍

十三种恶意网页病毒

(一).默认主页被修改

1.破坏特性:默认主页被自动改为某网站的网址。

2.表现形式:浏览器的默认主页被自动设为如********.COM的网址。

3.清除方法:采用手动修改注册表法,开始菜单->运行->regedit->确定,打开注册表编辑工具,按顺序依次打开:HKEY_LOCAL_USERSoftwareMicrosoftInternet ExplorerMain 分支,找到Default_Page_URL键值名(用来设置默认主页),在右窗口点击右键进行修改即可。按F5键刷新生效。

危害程度:一般

(二).默认首页被修改

1.破坏特性:默认首页被自动改为某网站的网址。

2.表现形式:浏览器的默认主页被自动设为如********.COM的网址。

3.清除方法:采用手动修改注册表法,开始菜单->运行->regedit->确定,打开注册表编辑工具,按如下顺序依次打开:HKEY_LOCAL_USERSoftwareMicrosoftInternet ExplorerMain分支,找到StartPage键值名(用来设置默认首页),在右窗口点击右键进行修改即可。按F5键刷新生效。

危害程度:一般

(三).默认的微软主页被修改

1.破坏特性:默认微软主页被自动改为某网站的网址。

2.表现形式:默认微软主页被篡改。

3.清除方法:

(1)手动修改注册表法:开始菜单->运行->regedit->确定,打开注册表编辑工具,按如下顺序依次打开:HKEY_LOCAL_MACHINESoftwareMicrosoftInternetExplorerMain 分支,找到Default_Page_URL键值名(用来设置默认微软主页),在右窗口点击右键,将键值修改为即可。按F5键刷新生效。

(2)自动文件导入注册表法:请把以下内容输入或粘贴复制到记事本内,以扩展名为reg的任意文件名存在C盘的任一目录下,然后执行此文件,根据提示,一路确认,即可显示成功导入注册表。

REGEDIT4

[HKEY_LOCAL_MACHINESoftwareMicrosoftInternet ExplorerMain]

"default_page_url"=""

危害程度:一般

(四).主页设置被屏蔽锁定,且设置选项无效不可更改

1.破坏特性:主页设置被禁用。

2.表现形式:主页地址栏变灰色被屏蔽。

3.清除方法:(1)手动修改注册表法:开始菜单->运行->regedit->确定,打开注册表编辑工具,按如下顺序依次打开:HKEY_CURRENT_USERSoftwareMicrosoftInternetExplorer分支,新建“ControlPanel”主键,然后在此主键下新建键值名为“HomePage”的DWORD值,值为“00000000”,按F5键刷新生效。

(2)自动文件导入注册表法:请把以下内容输入或粘贴复制到记事本内,以扩展名为reg的任意文件名存在C盘的任一目录下,然后执行此文件,根据提示,一路确认,即可显示成功导入注册表。

REGEDIT4

[HKEY_CURRENT_USERSoftwarePoliciesMicrosoftInternet ExplorerControl Panel]

"HomePage"=dword:00000000

危害程度:轻度

(五).默认的IE搜索引擎被修改

1.破坏特性:将IE的默认微软搜索引擎更改。

2.表现形式:搜索引擎被篡改。

3.清除方法:(1)手动修改注册表法:开始菜单->运行->regedit->确定,打开注册表编辑工具,第一,按如下顺序依次打开:HKEY_LOCAL_MACHINESoftwareMicrosoftInternet ExplorerSearch分支,找到“SearchAssistant”键值名,在右面窗口点击“修改”,即可对其键值进行输入为:,然后再找到“CustomizeSearch”键值名,将其键值修改为:,按F5键刷新生效。

(2)自动文件导入注册表法:请把以下内容输入或粘贴复制到记事本内,以扩展名为reg的任意文件名存在C盘的任一目录下,然后执行此文件,根据提示,一路确认,即可显示成功导入注册表。

REGEDIT4

[HKEY_LOCAL_MACHINESoftwareMicrosoftInternetExplorerSearch]

"SearchAssistant"=""

"CustomizeSearch"=""

危害程度:一般

(六).IE标题栏被添加非法信息

1.破坏特性:通过修改注册表,使IE标题栏被强行添加宣传网站的广告信息。

2.表现形式:在IE顶端蓝色标题栏上多出了什么“正点网,即使正点网! "尾巴。

3.清除方法:(1)手动修改注册表法:开始菜单->运行->regedit->确定,打开注册表编辑工具,第一,按如下顺序依次打开:HKEY_CURRENT_USERSoftwareMicrosoftInternet ExplorerMain分支,找到“Window Title”键值名,输入键值为Microsoft Internet Explorer,按F5刷新。

第二,按如下顺序依次打开:HKEY_CURRENT_MACHINESoftwareMicrosoftInternetExplorerMain分支,找到“Window Title”键值名,输入键值为Microsoft Internet Explorer,按F5刷新生效。

(2)自动文件导入注册表法:请把以下内容输入或粘贴复制到记事本内,以扩展名为reg的任意文件名存在C盘的任一目录下,然后执行此文件,根据提示,一路确认,即可显示成功导入注册表。

REGEDIT4

[HKEY_CURRENT_USERSoftwareMicrosoftInternet ExplorerMain]

"Window Title"="Microsoft Internet Explorer"

[HKEY_LOCAL_MACHINESoftwareMicrosoftInternet ExplorerMain]

"Window Title"="Microsoft Internet Explorer"

危害程度:一般

(七).OE标题栏被添加非法信息破坏特性:

破坏特性:通过修改注册表,在微软的集成电子邮件程序Microsoft Outlook顶端标题栏添加宣传网站的广告信息br]

表现形式:在顶端的Outlook Express蓝色标题栏添加非法信息。

清除方法:(1)手动修改注册表法:开始菜单->运行->regedit->确定,打开注册表编辑工具,按如下顺序依次打开:HKEY_LOCAL_USERSoftwareMicrosoftOutlook Express分支,找到WindowTitle以及Store Root键值名,将其键值均设为空。按F5键刷新生效。

(2)自动文件导入注册表法:请把以下内容输入或粘贴复制到记事本内,以扩展名为reg的任意文件名存在C盘的任一目录下,然后执行此文件,根据提示,一路确认,即可显示成功导入注册表。

REGEDIT4

[HKEY_CURRENT_USERSoftwareMicrosoftOutlook Express]

"WindowTitle"=""

"Store Root"=""

危害程度:一般

(八).鼠标右键菜单被添加非法网站链接:

1.破坏特性:通过修改注册表,在鼠标右键弹出菜单里被添加非法站点的链接。

2.表现形式:添加“网址之家”等诸如此类的链接信息。

3.清除方法:(1)手动修改注册表法:开始菜单->运行->regedit->确定,打开注册表编辑工具,按如下顺序依次打开:HKEY_CURRENT_USERSoftwarePoliciesMicrosoftInternet ExplorerMenuExt分支,在左边窗口凡是属于非法链接的主键一律删除,按F5键刷新生效。

4.危害程度:一般

(九).鼠标右键弹出菜单功能被禁用失常:

1.破坏特性:通过修改注册表,鼠标右键弹出菜单功能在IE浏览器中被完全禁止。

2.表现形式:在IE中点击右键毫无反应。

3.清除方法:(1)手动修改注册表法:开始菜单->运行->regedit->确定,打开注册表编辑工具,按如下顺序依次打开:HKEY_CURRENT_USERSoftwarePoliciesMicrosoftInternet ExplorerRestrictions分支,找到“NoBrowserContextMenu”键值名,将其键值设为“00000000”,按F5键刷新生效。

(2)自动文件导入注册表法:请把以下内容输入或粘贴复制到记事本内,以扩展名为reg的任意文件名存在C盘的任一目录下,然后执行此文件,根据提示,一路确认,即可显示成功导入注册表。

REGEDIT4

[HKEY_CURRENT_USERSoftwarePoliciesMicrosoftInternet ExplorerRestrictions]

"NoBrowserContextMenu"=dword:00000000

危害程度:轻度

(十).IE收藏夹被强行添加非法网站的地址链接

破坏特性:通过修改注册表,强行在IE收藏夹内自动添加非法网站的链接信息。

表现形式:躲藏在收藏夹下。

清除方法:请用手动直接清除,用鼠标右键移动至该非法网站信息上,点击右键弹出菜单,选择删除即可。

危害程度:一般

(十一).在IE工具栏非法添加按钮

破坏特性:工具栏处添加非法按钮。

表现形式:有按钮图标。

清除方法:直接点击鼠标右键弹出菜单,选择“删除”即可。

危害程度:一般

(十二).锁定地址栏的下拉菜单及其添加文字信息

破坏特性:通过修改注册表,将地址栏的下拉菜单锁定变为灰色。

表现形式:不仅使下拉菜单消失,而且在其上覆盖非法文字信息。

清除方法:(1)手动修改注册表法:开始菜单->运行->regedit->确定,打开注册表编辑工具,按如下顺序依次打开:HKEY_CURRENT_USERSoftwarePoliciesMicrosoftInternet ExplorerToolbar分支,在右边窗口找到“LinksFolderName”键值名,将其键值设为“链接”,多余的字符一律去掉,按F5键刷新生效。

危害程度:轻度

(十三).IE菜单“查看”下的“源文件”项被禁用

破坏特性:通过修改注册表,将IE菜单“查看”下的“源文件”项锁定变为灰色。

表现形式:“源文件”项不可用。

清除方法:(1)手动修改注册表法:开始菜单->运行->regedit->确定,打开注册表编辑工具,第一,按如下顺序依次打开:HKEY_CURRENT_USERSoftwarePoliciesMicrosoftInternet ExplorerRestrictions分支,找到"NoViewSource"键值名,将其键值设为“00000000”,按F5键刷新生效。

按如下顺序依次打开:HKEY_LOCAL_MACHINESoftwarePoliciesMicrosoftInternet ExplorerRestrictions分支,找到"NoViewSource"键值名,将其键值设为“00000000”,按F5键刷新生效。

(2)自动文件导入注册表法:请把以下内容输入或粘贴复制到记事本内,以扩展名为reg的任意文件名存在C盘的任一目录下,然后执行此文件,根据提示,一路确认,即可显示成功导入注册表。

REGEDIT4

[HKEY_CURRENT_USERSoftwarePoliciesMicrosoftInternet ExplorerRestrictions]

"NoViewSource"=dword:00000000

[HKEY_LOCAL_MACHINESoftwarePoliciesMicrosoftInternet ExplorerRestrictions]

"NoViewSource"=dword:00000000

危害程度:轻度

3.2常见病毒处理方法—两种方法删除感染病毒的顽固DLL文件

DLL文件是Windows系统中一种比较特殊的二进制文件,不少病毒、木马生成的DLL文件具有无进程、不可删除、启动方式多样、隐蔽性高等特点。很多时候我们是通过杀毒软件的提示知道某个DLL文件感染了病毒,但不论是在杀毒软件中选择删除该文件还是手工删除该文件都始终提示出错。

两种方法删除感染病毒的顽固DLL文件

我们之所以无法删除可恶的DLL文件,是因为它依附到了其他进程之中,而这些进程的存在也使得DLL病毒正处于运行之中,所以要想删除它必须先把被病毒依附的进程结束了才行,那如何才能做到呢?下面教大家两个简单快速的方法。

一、手工删除

这里我们不需要下载任何工具,只要用Windows自带的小助手即可。首先打开命令提示符窗口,输入命令“tasklist /m BackDoorDll.dll”,效果如图2。

这条命令意思是检测指定名字的文件被哪些进程所调用,从结果可以看出原来DLL病毒文件插入到了进程iexplore.exe 中,此进程ID为3240,那我们现在关闭该进程,用命令“taskkill /f /PID 3240”,它的意思是强行终止ID号为3240的进程。当然,我们也可以用任务管理器结束该进程。

结束了该进程,BackDoorDll.dll没了依靠,就可以去直接删除它了。

这只是简单的处理方法,如果BackDoorDll.dll插入到多个进程中,就要一个一个地结束这些进程。还有,如果病毒程序随时监控各个进程,一旦发现某个进程被结束就立刻再次启动该进程或被插入的是系统必需进程,无法被结束,这怎么办呢?

别担心,我们继续请出Windows自带的助手,就是利用NTFS分区格式的文件限制功能,设置某个文件是否可以被程序调用、访问。通过这个功能,我们一样可以阻止病毒DLL文件被调用,从而彻底地清除顽固的DLL文件。使用文件限制功能的必要条件是必须禁用简单文件共享。

双击打开“我的电脑”,点击菜单命令“工具”→“文件夹选项”→“查看”,在高级设置的选项卡下去掉“简单文件共享”的选择。

然后找到无法删除的DLL文件,右击它,在弹出的菜单中选择“属性”→“安全”,再单击“高级”按钮,在弹出的窗口中去掉“从父项继承那些可以应用的到子对象的权限项目,包括那些在此明确定义的项目”前面的钩,再在弹出的窗口中单击“删除”,最后单击“确定”。

这样就没有任何用户和文件可以访问和调用这个DLL文件了。重新启动系统就可以删除该DLL文件了。

该方法虽好但也有个条件,就是顽固的DLL文件所在的磁盘分区必须是NTFS格式的。

二、使用工具软件

这里我们使用著名的安全工具——冰刃,下载地址:http://www.mydown.com/soft/utilitie/antivirus/344/441344.shtml 。

运行软件后选择“进程”,在任意一个进程上右击,选择最后一项“查找模块”。在弹出的搜索框中输入已经知道的DLL文件名,然后点击最下面的“搜索”即可查看到结果。

这里不仅列举了所有被该病毒插入的进程,还会显示出进程中该DLL文件所在的位置及被插入进程的文件位置,可以防止病毒伪装成系统中正常的DLL文件名字。本例中,BackDoorDll.dll依附到了IE浏览器进程之中,于是我们在冰刃中找到IE的进程并右击,选择“模块信息”,在弹出框中找到BackDoorDll.dll这项,再点击右边的“卸载”或“强行卸载”按钮。

最后再用tasklist /m BackDoorDll.dll命令复查一下,系统中已经没有BackDoor

Dll.dll文件的进程了。这样,我们就可以直接删除这个顽固的DLL文件了。

如何清除正在运行的EXE、DLL病毒清除病毒的时候,有没有遇到过某某程序正在运行,无法清除的提示呢?其实要清除这些正在运行的程序很简单,本文就给你一个详细的解答。

一、对于启动进程的EXE病毒的查杀

1、在进程中可以发现的单进程EXE病毒或木马程序,如:svch0st.exe,有些杀毒软件可以发现且可以停掉进程,杀掉病毒;有些杀毒软件会报警提示用户或形成日志,需要用户作进一步判断后,再手工停掉相应进程,杀掉病毒。

2、在进程中可以发现的双进程EXE病毒或木马程序,由于手工方式不能同时停掉两个进程,当我们手工掉其中一个进程后,另一个进程会将该进程重新启动。针对这种情况杀毒软件也无能为力,若两个都是非系统进程,我们可以通过“任务管理器/进程/结束进程树”的方式停掉该进程,杀掉病毒;也可以用工具IceSword中“文件/设置/禁止进线程创建”,来停掉其中一个进程,再停掉另一个进程,杀掉病毒。

3、对于像被“熊猫烧香”感染的EXE文件,上述两种手工处理无效,因为无法手工清除受病毒感染的文件中的病毒,这时只能向杀毒软件厂商提供病毒样本,等待杀毒软件升级后再进行处理,或重新安装操作系统。

二、对于采用进程插入技术,隐藏了进程DLL病毒的查杀

目前的一些高级病毒或木马程序,采用进程插入技术,隐藏了进程,将其DLL动态链接库文件插入现有的系统进程中,常见的插入explorer.exe和winlogon.exe中,目前杀毒软件针对这种动态链接库的病毒查杀,效果都不理想,有时杀毒软件甚至会出现误判,如“赛门铁克误杀系统两个关键动态链接库文件”事件。

对于插入explorer.exe中DLL文件,大部分可以利用工具IceSword中“模块/卸除”,将DLL文件卸载,然后手工删除DLL病毒文件。

对于插入winlogon.exe中DLL文件,少数可以利用工具IceSword中“模块/卸除”,将DLL文件卸载,然后手工删除DLL病毒文件;大部分是不可以“卸除”的,

对于上述两种不可以“卸除”的情况,需要在安全模式下,手工删除DLL病毒文件。

另外,目前还有些病毒或木马程序有时还会感染U盘,在U盘产生Autorun.inf和相应的EXE文件。

三、 技术交流

欢迎老师和同学们前来交流问题,多提建议,希望下期简报内容更加接近大家的需求。

咨询服务电话:87951669

工程师联系方式:

13588277982 章荣伟

评分: