一、 趋势系统使用情况

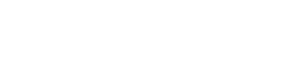

1.1两台服务器统计中毒排名在前的用户:

1) 10.10.2.180

2) 10.10.2.181

1.2受感染用户前10名(总排行)

| 序号 | 计算机 | IP地址 | 病毒/恶意软件数 | 楼宇名 |

| 1 | TOSHIBA-PC | 10.14.26.121 | 75246 | 玉泉-教3 |

| 2 | WIN-5N55P2RA3CI | 10.15.61.218 | 14322 | 玉泉-图书馆 |

| 3 | WIN-4VR05G5VPMD | 10.15.61.201 | 9812 | 玉泉-图书馆 |

| 4 | WIN-QFL7POT58QG | 10.15.61.219 | 9521 | 玉泉-图书馆 |

| 5 | WIN-M5IP909VK62 | 10.15.61.220 | 7813 | 玉泉-图书馆 |

| 6 | WIN-SP5CFLNHUOF | 10.15.61.217 | 5844 | 玉泉-图书馆 |

| 7 | ZJU-WZZX-YHQ | 10.15.84.111 | 4139 | 玉泉-图书馆4楼 |

| 8 | DX-LT | 10.10.14.13 | 4127 | 紫金港IDC机房 |

| 9 | HP530 | 10.71.126.34 | 706 | 紫金港-专业图书馆 |

| 10 | MATH3 | 10.13.91.143 | 437 | 玉泉-工商管理楼 |

注:排行靠前的玉泉-图书馆,紫金港IDC机房设备均为学校的服务器设备,因应用的需要而开启了文件共享。因此,难免病毒(WORM_DOWNAD病毒)利用文件共享频繁攻击这几台主机,导致趋势杀毒系统(Officescan)大量的查杀行为。

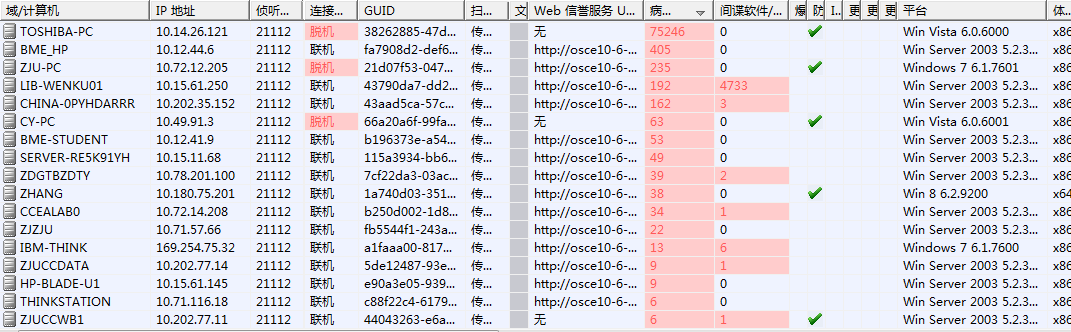

1.3受感染用户前10名(本月排行)

| 计算机 | IP地址 | 病毒/恶意软件数 | 楼宇名 | 处理措施 | |

| 1 | MATH3 | 10.13.91.143 | 696 | 玉泉-工商管理楼 | 清除成功 |

| 2 | N/A | 无法识别终端 | 241 | - | 清除成功 |

| 3 | ST-06DD03D1CF9A | 10.14.101.150 | 73 | 玉泉-电机 | 清除成功 |

| 4 | ZJU | 10.12.11.184 | 48 | 玉泉-教3 | 清除成功 |

| 5 | BMELAB031 | 10.12.45.50 | 33 | 玉泉-生医新 | 清除成功 |

| 6 | LENOV02988471 | 10.22.111.49 | 28 | 西溪-田家炳书院 | 清除成功 |

| 7 | 5E10E10BA9K24EF | 未识别 | 22 | - | 清除成功 |

| 8 | WIN-5N55P2RA3CI | 10.15.61.218 | 17 | 玉泉-图书馆 | 清除成功 |

| 9 | ROOM509-24 | 222.205.99.94 | 16 | 玉泉 | 清除成功 |

| 10 | MESUEM-F5926B85 | 10.202.18.116 | 13 | | 清除成功 |

二、 安全简讯

2.1 10大活跃放码网站

网络病毒主要针对一些防护比较薄弱,特别是访问量较大的网站通过网页挂马的方式进行传播。当存在安全漏洞的用户主机访问了这些被黑客挂马的网站后,会经过多级跳转暗中连接黑客最终“放马”的站点下载网络病毒。2014 年 4 月,趋势监测发现排名前十的活跃放马站点域名和活跃放马站点 IP 如下表所示。

2.2 飞客蠕虫监测数据

2014 年 4 月,Trendmicro监测到全球互联网 874 万余个主机IP 地址感染飞客蠕虫,按国家或地区分布感染数量排名前三位的分别是中国大陆、巴西、印度。

境内感染飞客蠕虫的主机 IP 为近 91万个,按地区分布感染数量排名前三位的分别是广东省、江苏省、浙江省。

2.3本月重要的安全漏洞

1、 OpenSSL 产品安全漏洞

OpenSSL 是一款开放源码的 SSL 实现,用来实现网络通信的高强度加密。本周,该产品被披露存在安全漏洞,攻击者可以利用漏洞读取系统的内存数据,从而获得密钥、用户账号密码和 cookies 等敏感信息。

趋势 收录的相关漏洞包括:OpenSSL TLS 和 DTLS 扩展包处理外界读内存泄露漏洞。该漏洞的综合评级为“高危”。厂商已经发布了漏洞的修补程序。趋势 提醒用户尽快下载补丁更新,避免引发漏洞相关的网络安全事件。

2、 Microsoft 产品安全漏洞

Microsoft Internet Explorer 是一款流行的 WEB 浏览器。Microsoft Office 是微软提供的办公软件处理套件。Microsoft Office Publisher 是一款微软提供的桌面出版应用软件。本周,上述产品被披露存在多个安全漏洞,攻击者可利用漏洞执行任意代码或发起拒绝服务攻击。

趋势 收录的相关漏洞包括:Microsoft Internet Explorer 内存破坏漏洞、Microsoft Word 任意代码执行漏洞、Microsoft Word堆缓冲区溢出漏洞、Microsoft Publisher 任意指针引用代码执行漏洞。上述漏洞的综合评级均为“高危”。厂商已经发布了上述漏洞的修补程序。趋势 提醒用户尽快下载补丁更新,避免引发漏洞相关的网络安全事件。

3、Google 产品安全漏洞

Google Chrome 是一款流行的 WEB 浏览器。Google V8 是 Google 开发的开源 JavaScript 引擎,用于 Google Chrome 中。本周,上述产品被披露存在多个安全漏洞,攻击者可利用漏洞执行任意代码或发起拒绝服务攻击。

趋势 收录的相关漏洞包括:Google Chrome Speech 内存错误引用任意代码执行漏洞、Google Chrome 'UnescapeURLWithOffsetsImpl()'函数 BiDi 控制符未转义 URL 混淆漏洞、Google V8 跨站脚本漏洞、 Google V8 拒绝服务漏洞、Google Chrome 整数溢出漏洞。上述漏洞的综合评级均为“高危”。厂商已经发布了上述漏洞的修补程序。趋势 提醒用户及时下载补丁更新,避免引发漏洞相关的网络安全事件。

4、Cisco 产品安全漏洞

Cisco Adaptive Security Appliance 是一款自适应安全设备,可提供安全和 VPN 服务的模块。本周,该产品被披露存在漏洞,攻击者可利用漏洞通过精心设计的 Url、SIP 数据包提升权限或发起拒绝服务攻击。

趋势 收录的相关漏洞包括:Cisco Adaptive Security Appliance Software 权限提升漏洞、Cisco Adaptive Security Appliance Software SSL VPN 权限提升漏洞、Cisco Adaptive Security Appliance Software 拒绝服务漏洞。上述漏洞的综合评级均为“高危”。厂商已发布了上述漏洞的修补程序。趋势 提醒相关用户尽快下载补丁更新,避免引发漏洞相关的网络安全事件。

5、MobFox mAdserve 存在未明 SQL 注入漏洞

MobFox mAdserve 是一款基于 WEB 的广告服务应用。本周,MobFox mAdserve 被披露存在一个综合评级为“高危”的 SQL 注入漏洞。攻击者利用漏洞提交特制的 SQL查询,操作或获取数据库数据。目前,厂商尚未发布该漏洞的修补程序,趋势 提醒广大用户随时关注厂商主页,以获取最新版本。

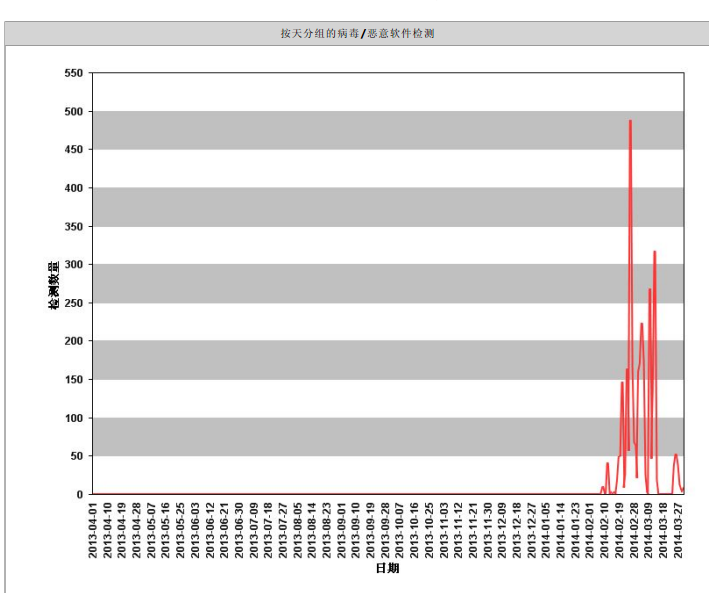

2.3 截止至本月的各查杀统计表

已查杀的病毒/恶意软件数:

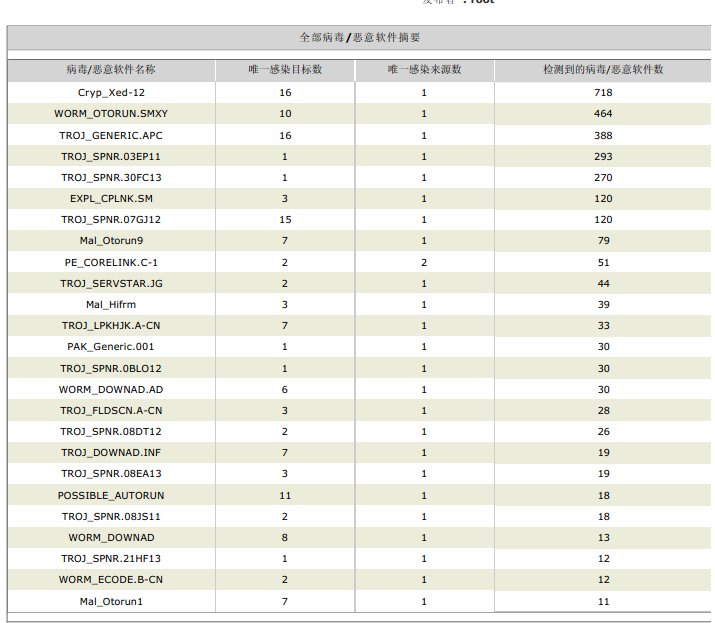

已查杀的全部病毒、恶意软件摘要:

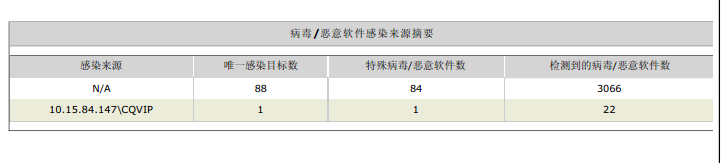

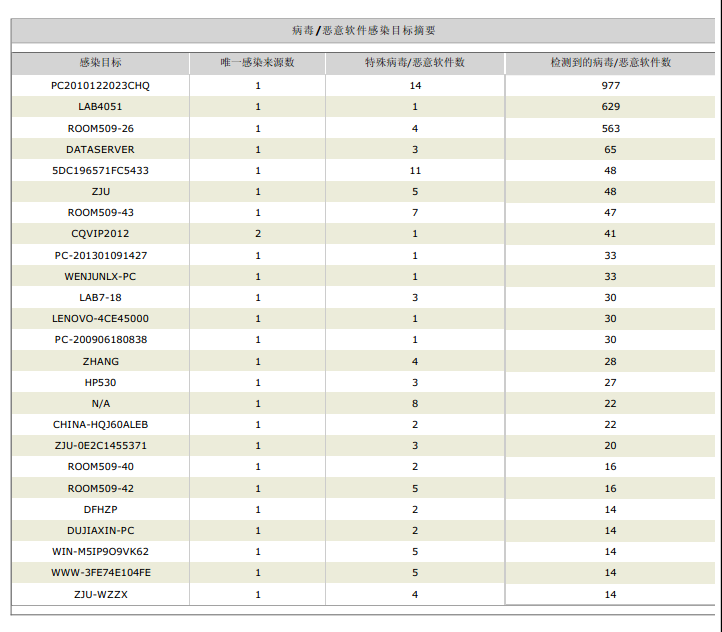

传染来源摘要:(N/A表示来自外网或无法识别)

被感染的目标(主机)摘要:

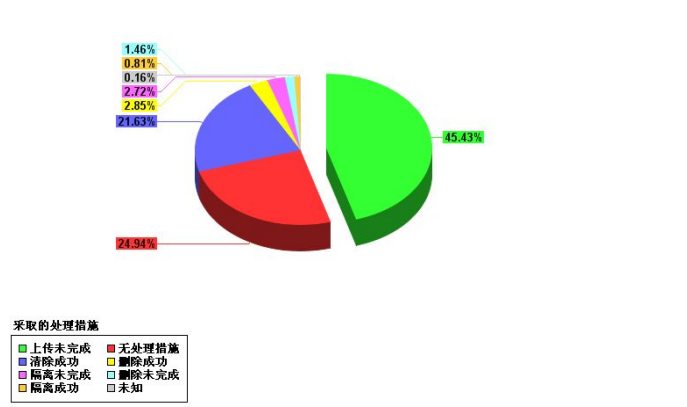

处理措拖结果摘要:

三、 计算机病毒常用防范知识

3.1 保护物联网安全的正确方法

就像飞行汽车一样,物联网终将会变成现实。正如我们想象的那样,我们会拥有IP连接的汽车,更不用说IP连接的浴室、花园、狗项圈、鞋子等等。想象一下,我们没有获得有3.4×1038个特定IP地址且与计算机相联的IPv6。

保护物联网安全的正确方法

可以肯定的是,物联网充满了安全漏洞。对这些“物”进行编码的大多数人可能比本文的大部分读者还要缺乏安全培训。这不要说威胁模型分析攻击了,他们可能从来都没有听说过缓存溢出、DDoS或是证书盗窃等攻击技术。他们只是擅长设计固件,让“物”与“物”之间彼此对话。

用户不必成为熟悉曾经出现过的所有攻击的专家。蠕虫、病毒和木马等曾经出现在PC上的攻击可能会出现在物联网上。尽管我们此前曾经经过了多年的精心准备,但是这些攻击还是现出在了移动设备和手机上。

几乎所有研究物联网的人都没有展开过威胁模型分析,这导致出现了大量的安全问题。开发人员此前也并没有意识到他们的硬件设备将会实现互动。他们没有设计足够强的输入检测,也没有能力搞清楚A点至Z点之间的所有国外网络和新协议。这些开发人员也无法提前预测设备被滥用的方式。他们只有廖胜于无的事件日志。同时,用户的隐私也受到了威胁,因为设备知道了包括财务信息在内的用户所有信息,这些信息都可能被网络不法分子所获取。

相反,几乎计算机安全领域内的所有人都清楚这些挑战。但是似乎社会对此出现了误解,许多计算机安全领域内的专家几乎在他们退休之前一直不会跳出这个圈子。

那么怎么解决这一问题呢?Shelly Bird表示,我们需要的是设备身份识别。为了保护物联网的安全,我们必须要能够可靠地识别设备身份,并对这些设备采取适当的安全控制。同时,我们还要能够识别出存在问题的设备,并修复它们。

我似乎已经看到了数以千计的烤箱对InfoWorld网站发动大规模DoS攻击的那一天。最佳解决方案是对设备展开普遍的身份验证。我们永远都无法解决所有设备身上存在的漏洞,甚至无法做到让某一单一设备身上不存在漏洞。试图解决某个平台上的某个漏洞无疑就像在无垠的草原上玩打地鼠游戏一样。

现实的办法是降低互联网犯罪率,让实施恶意攻击的不法分子无处藏身。一旦这些不法分子意识到他们有可能会被抓住,即使侥幸逃脱也不会挣到大钱时,互联网犯罪率就会下降。

我们必须要在互联网基础设施中内置广泛的身份识别措施,除此之外别无它法。虽然在过去十年间我们并没有很好地解决互联网安全领域中的老大难问题,但是如果出现了必须要解决的挑战那么我们终归会解决它们,而物联网可能就是我们需要用计算机安全知识解决的挑战。

3.2 OpenSSL漏洞简述与网络检测方法

一、CVE-2014-0160漏洞背景

2014年4月7日OpenSSL发布了安全公告,在OpenSSL1.0.1版本中存在严重漏洞(CVE-2014-0160)。OpenSSL Heartbleed模块存在一个BUG,问题存在于ssl/dl_both.c文件中的心跳部分,当攻击者构造一个特殊的数据包,满足用户心跳包中无法提供足够多的数据会导致memcpy函数把SSLv3记录之后的数据直接输出,该漏洞导致攻击者可以远程读取存在漏洞版本的OpenSSL服务器内存中多达64K的数据。

CVE-2014-0160(TLS心跳读远程信息泄露)漏洞简述

在目前已有的资料中,国内外同行已经称本漏洞为“击穿心脏”、“毁灭级”、“今年最严重”的漏洞。由于SSL协议是网络加密登陆认证、网络交易等的主流安全协议,而OpenSSL又是主流的SSL搭建平台。因此这些称呼好不为过,建议各网络服务提供者、管理机构和用户高度注意本漏洞的处理情况,希望广大用户做出相应的对策。

二、OpenSSL受影响版本的分布

根据已经公开的信息,该漏洞影响分布情况如下。

OpenSSL 1.0.1f (受影响)

OpenSSL 1.0.2-beta (受影响)

OpenSSL 1.0.1g (不受影响)

OpenSSL 1.0.0 branch (不受影响)

OpenSSL 0.9.8 branch (不受影响)

三、处置建议

1、针对网络管理员,可以做的事情包括

鉴于本漏洞的严重程度,如果确定本漏洞存在,对一般性的网络服务者,暂停服务进行处置是一种较好的应对策略。

如果确定本漏洞存在,又必须保证服务不能停止,可以在漏洞修补过程中,暂时停止https服务,改用http服务,但这会带来相关认证信息明文传输的风险,具体利害需要做出谨慎的判断权衡。

具体修补方式为:

OpenSSL版本升级到最新的1.0.1g

重新生成你的私钥

请求和替换SSL的证书

也可以使用-DOPENSSL_NO_HEARTBEATS参数重新编译低版本的OpenSSL以禁用Heartbleed模块

最新版本升级地址为:https://www.openssl.org/source/. (OpenSSL官方)

2、针对普通网络用户,我们郑重提出的建议包括

鉴于本漏洞的严重程度,在不能确定你所网站和服务修补了本漏洞的情况下,在未来2~3天内(2014年4月9日日起)不登陆,不操作是一种较好的应对策略(这些操作包括网购、网银支付等)。

如果你必须进行操作,可以关注这些网站和服务的修改情况。

一些手机客户端的登陆,是对SSL的封装,因此手机登录也不安全。

其他安全企业团队会公布目前仍有问题的站点、或没有问题的站点情况,请予以关注。

四、分析与验证

目前该漏洞的利用和验证脚本已经可以被广泛获取,地址包括。

http://fi****o.io/Heartbleed/ (web测试页面)

http://s3. ****guin.org/ssltest.py (python脚本)

http:// **.* u u.com/s/1nt3BnVB (python脚本)

尽管从安全团队的角度,我们不适宜明文传播这些地址,但我们必须提醒用户的是,几乎所有的攻击者都已经拥有了相关资源,在过去24小时内,这一漏洞已经遭到了极为广泛的探测和尝试。相信大多数有漏洞的站点均遭到了不止一次的攻击。

鉴于该漏洞的严重程度和攻击爆发事件,我们不得不打破搭建环境,测试验证的管理,

在第一时间,选择相对“轻量级”的网站做出直接验证,以分析其实际后果敏感信息。通过网络中已有的测试方法,我们寻找到几个存在问题的网站进行分析,为了避免行为失当,我们没有选择与金融、交易相关的站点。

存在问题的网站地址:

Ap***.*****.gov.cn (测试时间为2014-04-09 01:00)

my-****.in (测试时间为2014-04-09 01:10)

www.shu****.cn (测试时间为2014-04-09 01:15)

git****.com (测试时间为2014-04-09 01:20)

feng*****.com (测试时间为2014-04-09 01:30)

获取回来的相关信息情况如下:

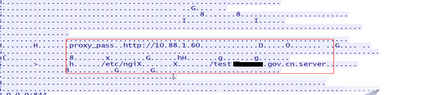

图 1 测试网站1

通过漏洞利用工具发送数据后,返回的数据中可以看到有内网IP地址、路径等信息。

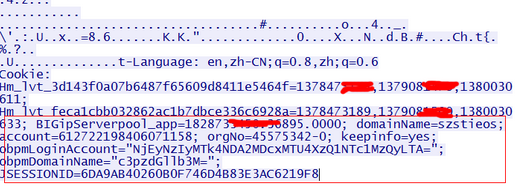

图 2 测试网站2

通过漏洞利用工具发送数据后,返回的数据中可以看到有APP信息、cookie信息和用户名信息等。

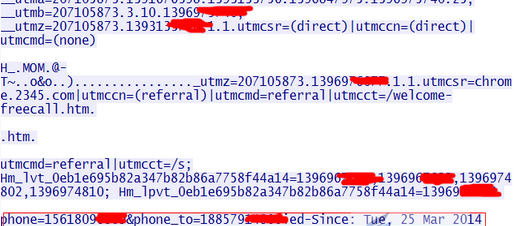

图 3 测试网站3

通过漏洞利用工具发送数据后,返回的数据中可以看到有手机号码等。

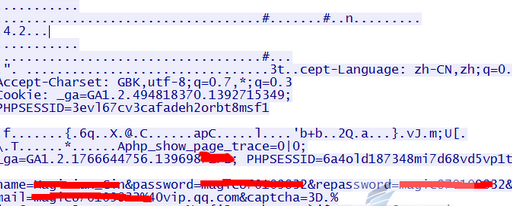

图 4 测试网站4

通过漏洞利用工具发送数据后,返回的数据中可以看到有信箱和密码等信息。

通过上面的几个网站的分析测试,发现该漏洞确实可以获取到带有敏感信息的内存内容。例如:用户的cookie信息、内网IP地址、用户名、密码、手机号、信箱等。如攻击者利用此漏洞对网络交易、证券、银行等网络进行攻击,那么将会获取到用户名、密码、银行账号等敏感信息。再次提醒网站管理员和使用SSL协议连接网站的用户请尽快按照我们的处置建议进行操作。

五、网络检测相关方法

通用Snort规则检测

由于众所周知的SSL协议是加密的,我们目前没有找到提取可匹配规则的方法,我们尝试编写了一条基于返回数据大小的检测规则,其有效性我们会继续验证,如果有问题欢迎反馈。

alert tcp $EXTERNAL_NET any -> $HOME_NET 443 (msg:"openssl Heartbleed attack";flow:to_server,established; content:"|18 03|"; depth: 3; byte_test:2, >, 200, 3, big; byte_test:2, <, 16385, 3, big; threshold:type limit, track by_src, count 1, seconds 600; reference:cve,2014-0160; classtype:bad-unknown; sid:20140160; rev:2;)

Snort规则说明:此次漏洞主要针对的SSL协议。是针对心跳数据包前4个字节中包含,而在数据包第5个字节和第6个字节的数值按大尾模式转化成数值在200和16385之间,在后面则是一些报警和过滤功能,日志记录里,每10分钟记录一次。

行为检测

从公共网络管理者的角度,可以从同一IP短时间探测多个443端口的网络连接角度进行检测。这样可以发现攻击者或肉鸡的大面积扫描行为。

另外由于攻击者可能定期性的进行数据持续获取,也可以从连接持续规律的时间性和首发数据数量的对比的角度进行检测。

其他

是否相关攻击的主机痕迹和取证方式,我们正在验证。

四、 技术交流

欢迎老师和同学们前来交流问题,多提建议,希望下期简报内容更加接近大家的需求。

咨询服务电话:87951669

工程师联系方式:

13588277982 章荣伟

评分: