一、 趋势系统使用情况

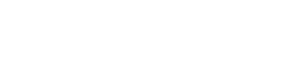

1.1三台服务器统计中毒排名在前的用户:

1) 10.10.7.222

2) 10.10.2.180

3) 10.10.2.181

1.2受感染用户前10名(总排行)

| 序号 | 计算机 | IP地址 | 病毒/恶意软件数 | 楼宇名 |

| 1 | TOSHIBA-PC | 10.14.26.121 | 75243 | 玉泉-教3 |

| 2 | DELL1950 | 10.10.14.3 | 55111 | 紫金港IDC机房 |

| 3 | DX-LT | 10.10.14.13 | 30899 | 紫金港IDC机房 |

| 4 | SVCTAG-GTHDL2X | 10.22.23.69 | 23706 | 西溪校网中心 |

| 5 | IBM1 | 10.10.14.10 | 20024 | 紫金港IDC机房 |

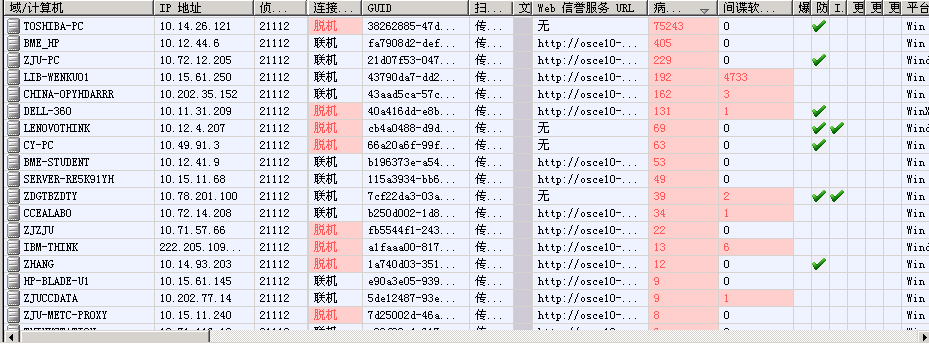

| 6 | WIN-5N55P2RA3CI | 10.15.61.218 | 14306 | 玉泉-图书馆 |

| 7 | WIN-4VR05G5VPMD | 10.15.61.201 | 9812 | 玉泉-图书馆 |

| 8 | WIN-QFL7POT58QG | 10.15.61.219 | 9521 | 玉泉-图书馆 |

| 9 | WIN-M5IP909VK62 | 10.15.61.220 | 7799 | 玉泉-图书馆 |

| 10 | WIN-SP5CFLNHUOF | 10.15.61.217 | 5811 | 玉泉-图书馆 |

注:排行靠前的玉泉-图书馆,紫金港IDC机房设备均为学校的服务器设备,因应用的需要而开启了文件共享。因此,难免病毒(WORM_DOWNAD病毒)利用文件共享频繁攻击这几台主机,导致趋势杀毒系统(Officescan)大量的查杀行为。

10.10.14.3主要查杀的是WORMDOWN类似的飞客病毒,服务器补丁都打上了。服务器都开着共享,所以是由网络中其它主机攻击造成,从查杀数来看属正常范围。而病毒也在攻击时被趋势杀毒系统(Officescan)全部查杀清除。服务器本身并未感染到病毒,目前,这几台服务器是安全的。

1.3受感染用户前10名(本月排行)

| 计算机 | IP地址 | 病毒/恶意软件数 | 楼宇名 | 处理措施 | |

| 1 | LAB4051 | 10.71.149.5 | 449 | 紫金港-医学院教学中心 | 清除成功 |

| 2 | PC2010122023CHQ | | 273 | | 清除成功 |

| 3 | ROOM509-24 | 222.205.99.94 | 177 | 玉泉-VPN | 清除成功 |

| 4 | ROOM509-42 | 10.78.18.27 | 45 | 紫金港东4-5,东4-6 | 清除成功 |

| 5 | WENJUNLX-PC | 222.205.43.210 | 33 | 玉泉-VPN | 清除成功 |

| 6 | LAB7-18 | | 30 | | 清除成功 |

| 7 | LENOVO-4CE45000 | 10.71.219.88 | 30 | 紫金港医学院科研B楼 | 清除成功 |

| 8 | HP530 | 10.71.126.34 | 27 | 紫金港-专业图书馆 | 清除成功 |

| 9 | PC-201301091427 | 192.168.1.100 | 26 | 推测为无线用户 | 清除成功 |

| 10 | ZHANG | 10.180.75.201 | 26 | 玉泉无线 | 清除成功 |

二、 安全简讯

2.1 10大活跃放码网站

网络病毒主要针对一些防护比较薄弱,特别是访问量较大的网站通过网页挂马的方式进行传播。当存在安全漏洞的用户主机访问了这些被黑客挂马的网站后,会经过多级跳转暗中连接黑客最终“放马”的站点下载网络病毒。2014 年 2 月,趋势监测发现排名前十的活跃放马站点域名和活跃放马站点 IP 如下表所示。

2.2 飞客蠕虫监测数据

2014 年 2 月,Trendmicro监测到全球互联网 1133 万余个主机IP 地址感染飞客蠕虫,按国家或地区分布感染数量排名前三位的分别是中国大陆、印度、巴西。

境内感染飞客蠕虫的主机 IP 为近 123 万个,按地区分布感染数量排名前三位的分别是广东省、江苏省、浙江省。

2.3本月重要的安全漏洞

1、Microsoft 产品安全漏洞

1 月 15 日,微软发布了 2014 年 1 月份的月度例行安全公告,共含 4 项更新,修复了 Microsoft Windows、Office、SharePoint Server、Office Web Apps 和 Dynamics AX 中存在的 6 个安全漏洞。利用上述漏洞,攻击者可以执行任意代码,提升权限,进行拒绝服务攻击。 趋势科技 收录的相关漏洞包括:Microsoft Office Word 特制 Office 文件处理内存破坏

漏洞、Microsoft Office Word 特制 Office 文件处理内存破坏漏洞(趋势科技-2014-00363、趋势科技-2014-00361 )、 Microsoft Windows Kernel 'Win32k.sys' 本地权限提升漏洞(趋势科技-2014-00362)、Microsoft Dynamics AX 特制数据处理 AOS 实例远程拒绝服务漏洞。其中,除“Microsoft Dynamics AX 特制数据处理 AOS 实例远程拒绝服务漏洞”外,其余漏洞的综合评级均为“高危”。趋势科技 提醒广大 Microsoft 用户尽快下载补丁更新,避免引发漏洞相关的网络安全事件。

2、Google Chrome 安全漏洞

Google Chrome 是一款 WEB 浏览器。本周,该产品被披露存在多个安全漏洞,攻击者利用漏洞可获得敏感信息,使应用程序崩溃,执行任意代码。

趋势科技 收录的相关漏洞包括:Google Chrome Web Workers 存在未明内存错误引用漏洞、Google Chrome 语音输入元素存在未明内存错误引用漏洞、Google Chrome 表单存在未明内存错误引用漏洞、Google Chrome 'InlineBidiResolver::appendRun'越界读漏洞、Google Chrome 存在未明地址栏伪造漏洞、Google Chrome 存在未明账户同步未提示漏洞。其中,“Google Chrome Web Workers 存在未明内存错误引用漏洞、Google Chrome语音输入元素存在未明内存错误引用漏洞、Google Chrome 表单存在未明内存错误引用漏洞”的综合评级均为“高危”。厂商已经发布了上述漏洞的修补程序。趋势科技 提醒用户及时下载补丁更新,避免引发漏洞相关的安全事件。

3、Adobe 产品安全漏洞

Adobe Reader/Acrobat 是一款处理 PDF 文件的应用程序;Adobe Flash Player 是一款Flash 文件处理程序;Adobe Air 是一款跨操作系统的运行时库。本周,上述产品被披露存在多个安全漏洞,攻击者利用漏洞可绕过安全限制,执行任意代码。

趋势科技 收录的相关漏洞包括:Adobe Reader / Acrobat 存在未明内存错误引用任意代码执行漏洞、 Adobe Reader / Acrobat 存 在 未 明 内 存 破 坏 任 意 代 码 执 行 漏 洞(趋势科技-2014-00372、趋势科技-2014-00371)、Adobe Flash Player / AIR 存在未明内存泄漏ASLR 保护绕过漏洞、Adobe Flash Player / AIR 存在未明安全保护绕过漏洞。其中,“Adobe Reader / Acrobat 存在未明内存错误引用任意代码执行漏洞、Adobe Reader / Acrobat 存在未明内存破坏任意代码执行漏洞(趋势科技-2014-00372)”的综合评级均为“高危”。厂商已经发布了上述漏洞的修补程序。趋势科技 提醒用户尽快下载补丁更新,避免引发漏洞相关的网络安全事件。

4、Apple产品安全漏洞

Apple Pages 是一款源自 iWork 用于 iOS 上的文字处理应用软件。本周,该产品被披露存在漏洞,攻击者利用漏洞可以在运行应用程序的用户上下文中执行任意代码,可能会导致拒绝服务攻击。

TRENDMICRO 收录的相关漏洞包括:Apple Pages 文件处理远程代码执行漏洞。上述漏洞的综合评级为“高危“。厂商已发布了上述漏洞的修补程序。TRENDMICRO 提醒相关用户尽快下载补丁更新,避免引发漏洞相关的网络安全事件。

5、Feixun FWR-604H 'system_command'参数远程代码执行漏洞

Feixun Wireless Router FWR-604H 是一款无线路由器设备。本周,由于 Feixun FWR-604H diagnosis.asp 脚本未能正确过滤'system_command'参数数据,远程攻击者利用漏洞可执行任意命令。目前,互联网上已经出现了针对该漏洞的攻击代码,厂商尚未发布该漏洞的修补程序。趋势科技 提醒广大用户随时关注厂商主页以获取最新版本。

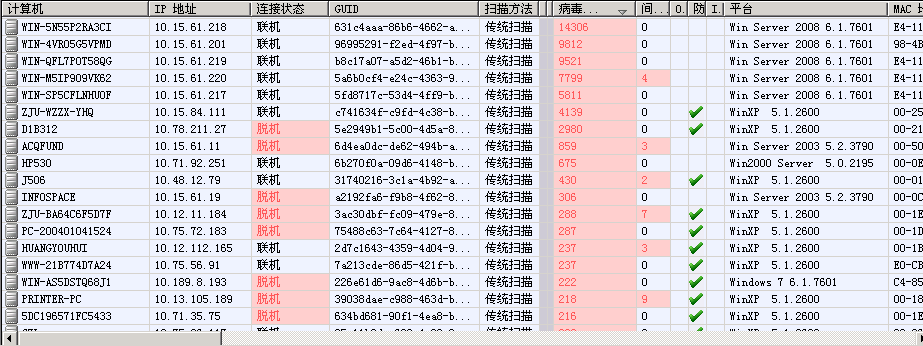

2.3 截止至本月的各查杀统计表

已查杀的病毒/恶意软件数:

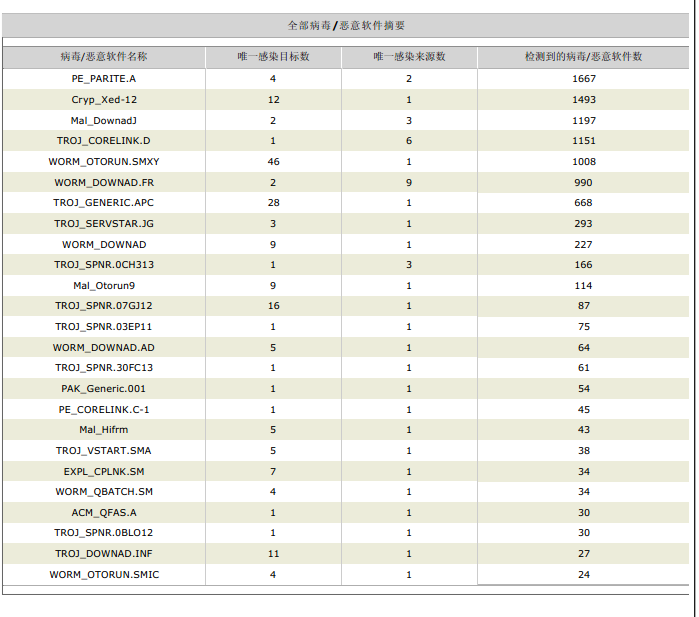

已查杀的全部病毒、恶意软件摘要:

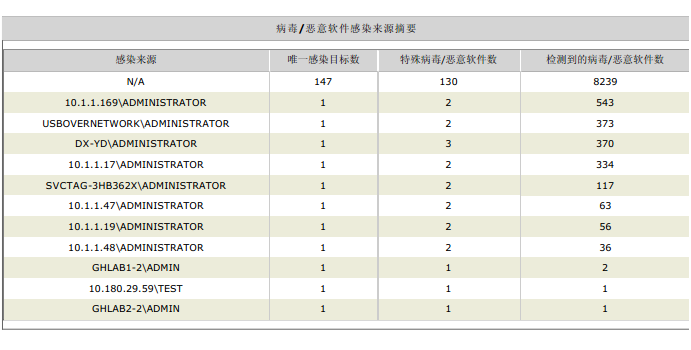

传染来源摘要:(N/A表示来自外网或无法识别)

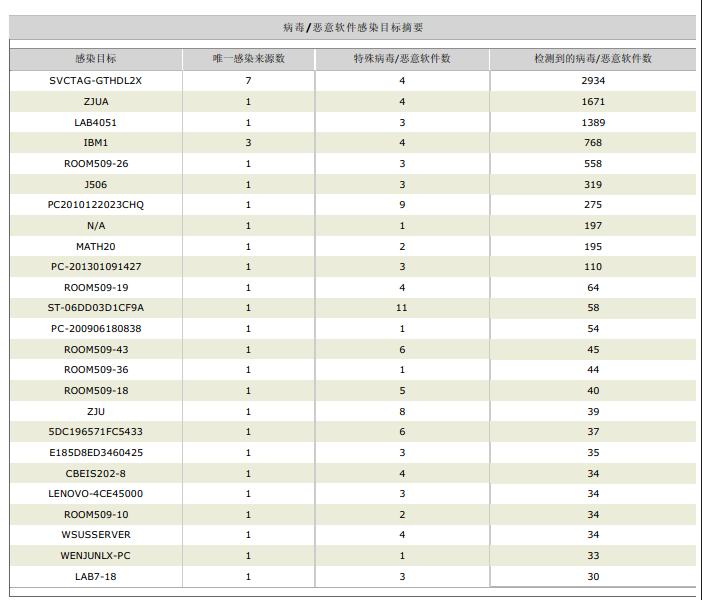

被感染的目标(主机)摘要:

处理措拖结果摘要:

三、 计算机病毒常用防范知识

3.1蠕虫病毒解析

蠕虫病毒描述:

蠕虫病毒的本质特征之一就是透过网络主动进行感染,本身不具有太多破坏特性,以消耗系统带宽、内存、CPU为主。这类病毒最大的破坏之处不是对终端用户造成的麻烦,而是对网络的中间设备无谓耗用。例如网络中的交换机/路由器/DNS服务器/邮件服务器常常是蠕虫病毒爆发的最大受害者——“互联网瘫痪了”——2003年1月的SQL蠕虫病毒爆发就是最好的例证。

蠕虫病毒浅析:

在以前,编写蠕虫病毒的技术要求相当高。1988年,前面提到的“磁芯大战”之子罗伯特.莫里斯在发现了几个系统漏洞后,编写了一个精巧的程序,短短时间便将当时的大半个互联网瘫痪。由以上可以看出,蠕虫的出现,传播,感染是需要系统漏洞和获得系统权限的。莫里斯不愧为技术高手,不光在于对病毒的编写,更在于对系统漏洞的发掘上。随着时间的推移,操作系统的进步,在功能完善的同时,漏洞也随之增加。

不少真正的安全小组在发现漏洞的同时,除了会给出详细的技术说明外,往往附带一个小程序的源代码,说明利用漏洞获得权限的实现。而这个小程序被蠕虫病毒编写者如获至宝,将起改写,加上文件传输,ping扫描,修改启动项自动执行等能用代码简单实现的功能,就成了一个蠕虫病毒——换句话说,现在编写蠕虫病毒的门槛已经大大降低了,所以大家会看到18岁的优秀病毒编写者云云——其实相较起破坏特性来,发现安全漏洞更是需要高超的技术水平——这是安全小组做到的,而不是病毒编写者。因此可以这样概括:自从莫里斯发明出蠕虫病毒以来,该种病毒的编写者自身实力日渐下降,从操作系统级水平沦落到代码编写级水平,不可同日而语。

蠕虫病毒感染途径:

系统漏洞/用户错误权限:蠕虫病毒本事是一个需要以一定身份执行的程序。因此通过系统漏洞进行感染是其手段,提升权限是其企图,重复感染是其目的。没打上系统漏洞补丁的操作系统,权限设置松散的设置,极其简单的用户密码是这类病毒的最爱。

蠕虫病毒自查:

由于通过网络感染,蠕虫病毒都会大量占用网络带宽。由于现在普通pc的性能相当不错,因此一些新兴的蠕虫病毒在大肆占用网卡发送封包的同时,本机速度不会变的太缓慢,这跟自查带来了一定麻烦。以天缘工作为例,检查到内网中有用户染毒后,电话通知他,结果被反问:“我运行单机程序的时候这么快,只有上网的时候才觉得慢,是不是你们网络中心故意捣乱??”网管难做啊,不对单机造成任何伤害的病毒用户一般难以察觉,因此还是后来会导致系统出错1分钟内自动关闭的这类病毒比较受我们网管欢迎呢。上网的朋友可以检查一下网络连接的封包发送,如果自己没进行任何操作的时候,依然有大量的数据报文不断发出——那么有很大可能您中了蠕虫病毒。

蠕虫病毒查杀:

蠕虫病毒由于感染非常迅速,而且是通过系统漏洞方式感染,所以对互联网络的危害相当大,唇亡齿寒,因此一般来说发现了该漏洞的操作系统公司和杀毒公司都不会坐视不管,会在第一时间推出补丁和专杀工具。用户下载后,断网进行杀毒,然后打上patch,重新启动系统就能避免再次重复感染了。至于病毒传播速度太快,在杀毒后下载patch的中途又被重复感染的问题,可以阅读:冲击波和冲击波克星感染主机问题解析和删除冲击波和冲击波克星病毒解决方案,举一反三则可以 。

蠕虫病毒杀毒遗留:

由于蠕虫病毒本身是独立程序,利用系统漏洞进行远程权限获取,进而上传,运行,感染,所以用专用的软件杀除后,基本无文件残留,但部分专杀工具没有将其启动项目清理得非常完全,可以使用上面查找木马启动设置的方法手工查找加载位置进行删除。另外切记一定在杀毒后第一时间及时打上补丁,否则重复感染机会高达100% 。

蠕虫病毒防御:

1.勤打补丁,一般说来一个操作系统被发现漏洞以后,大概在15天以内相关的病毒就会出现,因此有必要随时关注自己所使用的操作系统的补丁升级情况,养成每天定时查看补丁升级情形的习惯。这里的补丁不光包括操作系统自身的,也包含程序服务的补丁,例如ftp服务器的补丁等等。

2.权限设置,很多蠕虫病毒感染的条件是需要以root级运行的进程出现漏洞,那么蠕虫病毒才有权限进行上载、执行的权利,在windows下由于大多数后台进程是以administrator权限执行,带来的危害也相当大;*nix下则可设置非关键进程使用普通用户或chroot方式来避免权限提升。

3.尽量少开服务,可开可不开的服务绝对不开,最小化风险;

4.安装网络封包防火墙,只允许特定的端口的数据包通过或者特定的程序访问网络。

3.2 常见病毒处理方法-文件夹病毒处理方法

文件夹病毒不是一个病毒,而是具有类似性质的病毒的统称,此类病毒会将真正的文件夹隐躲起来,并天生一个与文件夹同名的exe文件,并使用文件夹的图标,使用户无法分辨,从而频繁感染。

你的U盘或数码相机中保存着重要的数据和照片,当你打开盘符的时候,却发现什么都没有了,相信这时你的脑袋会嗡的一下,然后急着想看看发生了什么事,于是疯狂地打开一个个文件夹进行查看。而这时文件夹病毒早已伪装成文件夹了,你运行的只是病毒而已。很多朋友都不喜欢显示文件的扩展名,再加上病毒伪装得和真正的文件夹一模一样,因此在这种情况下,相信尽大部分的人都会中招。

当然这还没完,当你发现U盘中有文件夹,但是却死活打不开,于是你就会想到往别的电脑上打开一下,看看是不是U盘坏了,于是又一台电脑被感染了。

文件夹病毒手工清除方法

Step2:删除病毒在System32天生的以下文件:com.run、dp1.fne、eAPI.fne、internet.fne、krnln.fnr、og.dll、og.edt、RegEx.fnr、spec.fne、ul.dll、XP-290F2C69.EXE、winvcreg.exe 2008.EXE(随机名)

Step3:删除病毒的启动项,删除以下启动项:“HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionRun”里的XP-**.EXE(后8 位随机)及“C:Documents and SettingsAdministrator「开始」菜单 程序 启动”里的“.lnk”。

Step4:显示移动磁盘里隐躲的原有文件夹,方法是:工具--文件夹选项-- 查看--取消“隐躲受保护的操纵系统文件”前的钩,以及选择“显示所有的文件和文件夹”确定,并删除以文件夹图标为图标的exe病毒文件。

假如你碰到的是该病毒的变种,那么可以使用文件夹病毒的专杀工具一次性解决题目。专杀工具下载地址:http://www.duote.com/soft/3814.html。运行后直接查杀,世界就清静了。

文件夹病毒的防御

文件夹病毒的技术并不高深,因此防御起来还是相对简单的,只需要把握两点即可:

1、显示文件的后缀名。方法为:

打开“我的电脑”,选择“工具”菜单→“ 文件夹选项”,选择“查看”,取消“隐躲已知文件类型的扩展名”前的对钩,然后点击“确定”。这样当你看到exe后缀的文件夹就不太会想往双击了吧。

2、禁用自动播放。对付U 盘类病毒,最好用的方法就是禁用自动播放。方法为:点击“开始”→“运行”,输进“gpedit.msc”运行“组策略”,依次展开“计算机配置”→“治理模版”→“系统”,在右侧窗口可以找到“停用自动播放”项,其状态为“未被配置”。双击之,在“策略”中选中“启用”选项,点击“确定”即可。

文件夹病毒的防与治你看明白了吗?在遇到类似的问题。你大可不必慌张了,使用上述的方法为自己排忧解难吧!

四、 技术交流

欢迎老师和同学们前来交流问题,多提建议,希望下期简报内容更加接近大家的需求。

咨询服务电话:87951669

工程师联系方式:

13588277982 章荣伟

评分: