一、 趋势系统使用情况

1.1三台服务器统计中毒排名在前的用户:

1) 10.10.7.222

2) 10.10.2.180

3) 10.10.2.181

1.2受感染用户前10名(总排行)

| 序号 | 计算机 | IP地址 | 病毒/恶意软件数 | 楼宇名 |

| 1 | TOSHIBA-PC | 10.14.26.121 | 75240 | 玉泉-教3 |

| 2 | DELL1950 | 10.10.14.3 | 49367 | 紫金港IDC机房 |

| 3 | DX-LT | 10.10.14.13 | 27223 | 紫金港IDC机房 |

| 4 | IBM1 | 10.10.14.10 | 19247 | 紫金港IDC机房 |

| 5 | WIN-98N0DLT7JH3 | 10.15.61.216 | 17349 | 玉泉-图书馆 |

| 6 | SVCTAG-GTHDL2X | 10.22.23.69 | 17327 | 西溪校网中心 |

| 7 | WIN-5N55P2RA3CI | 10.15.61.218 | 14306 | 玉泉-图书馆 |

| 8 | WIN-4VR05G5VPMD | 10.15.61.201 | 9812 | 玉泉-图书馆 |

| 9 | WIN-QFL7POT58QG | 10.15.61.219 | 9505 | 玉泉-图书馆 |

| 10 | WIN-M5IP909VK62 | 10.15.61.220 | 7799 | 玉泉-图书馆 |

注:排行靠前的玉泉-图书馆,紫金港IDC机房设备均为学校的服务器设备,因应用的需要而开启了文件共享。因此,难免病毒(WORM_DOWNAD病毒)利用文件共享频繁攻击这几台主机,导致趋势杀毒系统(Officescan)大量的查杀行为。

10.10.14.3主要查杀的是WORMDOWN类似的飞客病毒,服务器补丁都打上了。服务器都开着共享,所以是由网络中其它主机攻击造成,从查杀数来看属正常范围。而病毒也在攻击时被趋势杀毒系统(Officescan)全部查杀清除。服务器本身并未感染到病毒,目前,这几台服务器是安全的。

1.3受感染用户前10名(本月排行)

| 计算机 | IP地址 | 病毒/恶意软件数 | 楼宇名 | 处理措施 | |

| 1 | DELL1950 | 10.10.14.3 | 9492 | 紫金港IDC机房 | 清除成功 |

| 2 | DX-LT | 10.10.14.13 | 4871 | 紫金港IDC机房 | 清除成功 |

| 3 | SVCTAG-GTHDL2X | 10.22.23.69 | 4717 | 西溪校网中心 | 清除成功 |

| 4 | R510-15 | 10.78.18.208 | 2160 | | 清除成功 |

| 5 | LAB4051 | 10.71.149.5 | 619 | 紫金港-医学院教学中心 | 清除成功 |

| 6 | HP530 | 10.71.92.251 | 81 | 图书信息中心C楼14层 | 清除成功 |

| 7 | ZJU | 10.12.11.184 | 66 | 玉泉-教3 | 清除成功 |

| 8 | 5DC196571FC5433 | 10.71.35.75 | 56 | 紫金港-生物实验楼 | 清除成功 |

| 9 | KK-E5DAD55CCB8C | 10.22.61.34 | 53 | 西溪-西5 | 清除成功 |

| 10 | PC-201009091712 | 192.168.1.101 | 59 | DHCP | 清除成功 |

二、 安全简讯

2.1 10大活跃放码网站

网络病毒主要针对一些防护比较薄弱,特别是访问量较大的网站通过网页挂马的方式进行传播。当存在安全漏洞的用户主机访问了这些被黑客挂马的网站后,会经过多级跳转暗中连接黑客最终“放马”的站点下载网络病毒。2013 年 10 月,趋势监测发现排名前十的活跃放马站点域名和活跃放马站点 IP 如下表所示。

2.2 飞客蠕虫监测数据

2013 年 10 月,Trendmicro监测到全球互联网 1434 万余个主机IP 地址感染飞客蠕虫,按国家或地区分布感染数量排名前三位的分别是中国大陆、印度、巴西。

境内感染飞客蠕虫的主机 IP 为近 138 万个,按地区分布感染数量排名前三位的分别是广东省、浙江省、江苏省。

2.3本月重要的安全漏洞

1、Mozilla 产品安全漏洞

Mozilla Firefox/SeaMonkey/Thunderbird 是 Mozilla 所发布的 WEB 浏览器/新闻组客户端/邮件客户端。本周,上述产品被披露存在多个安全漏洞,攻击者利用漏洞可获得敏感信息,导致拒绝服务攻击或执行任意代码。

趋势收录的相关漏洞包括:Mozilla Firefox PDF.js 子帧注入任意系统文件泄漏漏洞、Mozilla 多个产品 nsDocLoader::doStopDocumentLoad()函数内存错误引用漏洞、Mozilla Firefox 存在未明内存破坏漏洞、Mozilla 多个产品超大页图像对象收集处理竞争条件漏洞、Mozilla 多个产品 JavaScript 引擎内存分配存在多个缓冲区溢出漏洞、Mozilla多个产品 select 元素处理 URL 栏伪造漏洞。其中,“Mozilla Firefox PDF.js 子帧注入任意系统文件泄漏漏洞、Mozilla 多个产品 nsDocLoader::doStopDocumentLoad()函数内存错误引用漏洞、Mozilla Firefox 存在未明内存破坏漏洞”的综合评级均为“高危”。厂商已经发布了上述漏洞的修补程序。趋势 提醒用户尽快下载补丁更新,避免引发漏洞相关的网络安全事件。

2、Netgear 产品安全漏洞

Netgear WNDR3700 是一款路由器设备;NetGear RAIDiator 是基于 Linux 和debian-sparc 平台的直接挂网存储设备。本周,上述产品被披露存在多个安全漏洞,攻击者利用漏洞可使应用程序崩溃,执行未授权的访问,或执行任意命令。

趋势 收录的相关漏洞包括:NETGEAR WNDR3700 'sprintf()'函数特制 Host 字符串缓冲区溢出漏洞、Netgear WNDR3700 Router 'cmd_ping6()'远程命令注入漏洞、NetGear RAIDiator 命令注入漏洞、Netgear WNDR3700 Router 存在多个验证绕过漏洞、NetGear RAIDiator 跨站请求伪造漏洞。其中,“NETGEAR WNDR3700 'sprintf()'函数特制 Host字符串缓冲区溢出漏洞、Netgear WNDR3700 Router 'cmd_ping6()'远程命令注入漏洞、NetGear RAIDiator 命令注入漏洞”的综合评级均为“高危”。厂商已经发布了“NetGear RAIDiator 命令注入漏洞、NetGear RAIDiator 跨站请求伪造漏洞”的修补程序。趋势提醒用户及时下载补丁更新,避免引发漏洞相关的安全事件。

3、Cisco 产品安全漏洞

Cisco IOS XR 是基于微内核分配操作系统架构;Cisco Adaptive Security Appliance是一款自适应安全设备,可提供安全和 VPN 服务的模块;Cisco Unified Communications Manager 是企业级 IP 电话呼叫处理系统; Cisco Identity Services Engine 身份服务引擎一款用于 Cisco TrustSec 解决方案的中央策略引擎;Cisco Catalyst 3750 系列交换机是一款创新交换机。本周,上述产品被披露存在多个安全漏洞,攻击者利用漏洞可获得敏感信息,使设备重启,导致拒绝服务攻击。

趋势 收录的相关漏洞包括:Cisco IOS XR Software 分片报文处理拒绝服务漏洞、Cisco Adaptive Security Appliance (ASA) 远程拒绝服务漏洞、Cisco Adaptive Security Appliance (ASA) 远程拒绝服务漏洞、Cisco Identity Services Engine 远程验证绕过漏洞、Cisco Identity Services Engine Guest 用户帐户耗尽拒绝服务漏洞、Cisco Catalyst 3750 Series Switches 默认证书凭证绕过漏洞。其中,“Cisco IOS XR Software 分片报文处理拒绝服务漏洞”的综合评级为“高危”。厂商已经发布了上述漏洞的修补程序。趋势 提醒用户尽快下载补丁更新,避免引发漏洞相关的网络安全事件。

5、WordPress AREA53 Theme 'php.php'任意文件上传漏洞

WordPress 是一款基于 PHP 的博客平台,用户可以在支持 PHP 和 MySQL 数据库的服务器上架设自己的网志。本周,WordPress AREA53 Theme 被披露存在一个综合评级为“高危”的文件上传漏洞。由于程序未能正确过滤用户提交的输入,远程攻击者利用漏洞可提交特制文件,并以 WEB 权限执行。目前,互联网上已经出现了针对该漏洞的攻击代码,厂商尚未发布该漏洞的修补程序。趋势 提醒广大用户随时关注厂商主页以获取最新版本。

2.3 截止至本月的各查杀统计表

已查杀的病毒/恶意软件数:

已查杀的全部病毒、恶意软件摘要:

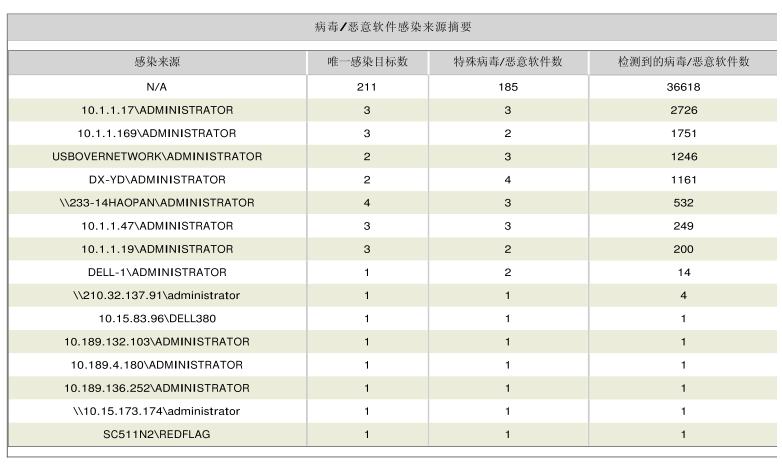

传染来源摘要:(N/A表示来自外网或无法识别)

被感染的目标(主机)摘要:

处理措拖结果摘要:

三、 计算机病毒常用防范知识

3.1 如何防范搜索引擎投毒

一、什么是搜索引擎投毒?

搜索引擎投毒这种攻击,能够利用搜索引擎来显示搜索结果,该结果包含着对交付恶意软件的网站的一个或多个引用。有多种方法可以执行搜索引擎投毒,其中包括控制流行网站、使用搜索引擎的“赞助”链接,其目的都是为了链接到恶意网站,进而注入恶意代码。

此外,攻击者通过操纵搜索引擎来返回搜索结果(该结果包含着对感染了跨站脚本的网站的引用),也可以实施搜索引擎投毒。受感染的网页将轻信的用户重新定向到恶意网站。在该用户点击这些链接时,其计算机就有可能感染恶意软件。这种伎俩很不一般,因为它并不要求攻击者控制或攻入任何服务器。

二、攻击原理与步骤

首先,攻击者搭建一台在收到请求后就交付恶意软件的服务器。可通过不同的方法来交付恶意软件,如通过一个能够利用浏览器漏洞的HTML页面或其它方法。

然后,攻击者获得一系列易于遭受跨站脚本攻击的URL。为了产生攻击效果,这些URL必须从搜索引擎给出的搜索结果中排名靠前的域名中取得。攻击者通常会通过搜索引擎查找一些专门伪造的搜索词,这些搜索词往往能够泄露特定漏洞的存在。

下一步,攻击者使用这些URL,根据有漏洞的URL创建大量的专门伪造的URL,其中包括目标关键词和一段能够与恶意软件交付服务器进行交互的脚本。

然后,攻击者获得一个支持简单用户内容生成的应用程序清单,如一些论坛程序。攻击者会用各种专门仿造的URL,使网页的内容泛滥,并有可能包含多个链接,并使其接受不同的应用程序。

此后,流行的搜索引擎在扫描整个web,就会选取专门伪造的URL,并跟踪这些URL,进而对这些网页进行索引。其结果是,目标关键词与专门伪造的URL发生了关联。由于攻击者选取了高优先级的域名作为开始,而且由于对这些URL的大量引用,受到“投毒”的搜索结果的排名当然就靠前了。

最后,搜索这些关键词且容易轻信的用户单击这些URL中的一个链接,其计算机便容易被感染恶意软件。

总之,搜索引擎投毒易于实施,却难被搜索引擎检测到。这种伎俩的目标是诱导无辜的搜索者到达恶意网站或欺诈网站。例如,攻击者利用机器人程序生成大量的用户名,在论坛上彼此发布拥有许多链接的帖子进行讨论,显得不亦乐乎。对搜索引擎来说,这倒是一个好事儿,既然有这么多用户牵涉进来,因而搜索引擎便把这种网页放在显赫的位置。在某个用户单击了其中的某个链接后,就会打开一个链接到色情或购物网站的网页。在用户再次单击后,该链接就会将恶意软件安装到用户的计算机上,进而对用户实施欺诈或其它犯罪活动。

三、防范

攻击者以这种方式滥用网站可以导致企业的商誉和品牌受到破坏,丢失客户和潜在的访客。而且,这种攻击对网站的可访问性造成明显的负面影响,这会导致搜索引擎将URL引用标记为“有害”或“危险”,甚至被完全地从搜索索引中删除,从而使企业遭受严重的经济损失。

从管理层面来说,系统管理员可以使用一个具备“黑名单”功能的安全网关,截获被列入“黑名单”的网站上的所有通信,从而阻止一些不确定的或具有潜在威胁的URL分类,从而阻止搜索引擎投毒的危害。此外,保护好公司自己的网站(博客和用户论坛)也很重要,因为这样做就不会使其成为搜索引擎投毒的帮凶。保护Web应用程序免受XSS攻击可以防止这些网站被攻击者用作发动搜索引擎投毒的媒介。

从用户层面来说,防止搜索引擎投毒攻击要从提升搜索用户的认识水平开始。研究发现,虽然许多人已经理解在邮件中可能包含恶意软件,却并未认识到在上网搜索时,其搜索结果也有可能是不安全的。企业必须教育雇员不能访问色情、赌博等网站,在搜索信息时,要尽量使用知名网站上的URL。

仅有防火墙或反病毒软件对于防护动态变化的恶意软件及其灵活多变的交付方式是不够的。相反,企业需要实时的保护情报,基于云的Web防御可以快速地适应新的威胁,应当作为企业的首选方案。

3.2 常见病毒处理方法-鬼影病毒

自2010年鬼影病毒问世以来,可谓是开创了一类新型恶意软件编写的先河。经过两年多的发展,鬼影病毒“繁衍”了一代又一代,形成了特性鲜明的鬼影家族系列。之所以称之为鬼影病毒,主要是因为该病毒寄生在磁盘主引导记录(MBR)当中,即使格式化硬盘,甚至重装系统,也无法将其完全清除,犹如“鬼影”一般附身于计算机中“阴魂不散”,令人十分恼火。

鬼影病毒是近年来较为罕见的技术型病毒,病毒作者具有高超的编程技巧。该病毒一旦进入电脑,就像恶魔一样,隐藏在系统之外,并早于操作系统内核先加载,所以哪怕是重做了系统,只要MBR没重写,病毒就仍然存在。鬼影病毒目前已发展到第六代,已出现多个变种,且每个变种的行为都不尽相同,但它们都有一个共性,就是修改MBR。

MBR,全称为Master Boot Record,即硬盘的主引导记录。位于硬盘的0柱面0磁道1扇区,不属于任何一个操作系统,是计算机通电开机、主板自检完成后,访问硬盘时必须读取的首个扇区。主引导扇区中记录着硬盘本身的相关信息以及硬盘各个分区的大小和位置信息,是数据信息的重要入口。如果它受到破坏,硬盘上的基本数据结构信息将会丢失,需要用繁琐的方式试探性的重建数据结构信息后,才可能重新访问原先的数据。

主引导扇区的读取流程如下:

1. BIOS加电自检;

2. 读取MBR,当BIOS检查到硬件正常并与CMOS中的设置相符后,按照CMOS中对启动设备的设置顺序检测可用的启动设备;

3. 检查MBR的结束标志位是否等于55AAH,若不等于则转去尝试其他启动设备,如果没有启动设备满足要求,则显示"NO ROM BASIC",然后死机;

4. 当检测到有启动设备满足要求后,BIOS将控制权交给相应启动设备;

5. 根据启动设备的MBR中的引导代码启动引导程序。

通过上述流程可以看出,MBR对于操作系统来说是多么重要,一旦被破坏或被病毒恶意修改,对于系统来说都是致命的。因鬼影病毒而兴起的MBR-Rootkit技术颠覆了传统病毒的感染特点以及用户处理病毒问题的思维定势,也算是具有划时代的意义。本文介绍的是鬼影家族的第三代产品,具有一定代表性。

病毒现象及行为

1) 桌面和快速启动栏多出伪装的IE快捷方式,主页被篡改为http://123.765321.info,且无法修改。

图1:IE主页被篡改

2) “文件夹选项”设置被修改,隐藏文件扩展名、不显示隐藏的文件和文件夹,修改后重启电脑又被改为隐藏。

图2:“文件夹选项”设置被修改

3) 任务管理器活动进程中多出一个alg.exe,通过查看进程PID,与XueTr中显示的进程对比,不难得出,PID为1784的才是正常的系统进程,位于C:WINDOWSsystem32下,而PID为1848的进程其实是C:Documents and SettingsAll UsersDocumentsMy VideosVanlmh.tmp伪装成的alg.exe,迷惑人的。

图3:病毒释放Vanlmh.tmp伪装成系统进程alg.exe

4) 使用XueTr的检测MBR Rookit功能,提示“未知MBR”。

图4:XueTr检测到MBR异常

上述现象只是肉眼看得到的表象,经过详细分析后得到的病毒行为主要有以下几个方面:

A. 病毒运行后会打开磁盘获取磁盘信息,通过计算磁盘的大小来计算用来数据存放的磁盘具体位置。读取MBR并备份,以便系统初始化时调用原始的MBR完成对系统的引导,然后修改MBR,实现在系统启动的第一时间获取控制权。

B. 释放驱动文件hello_tt.sys并加载,挂钩SCSI的DriverStartIO函数,用来过滤某些操作实现数据隐藏,并保护病毒修改的MBR不被修复掉。等待5秒,释放C:Documents and SettingsAll UsersDocumentsMy VideosVanlmh.tmp,创建注册表HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionRun启动项,名称为Alg,路径为C:alg.exe。

C. 删除C:WINDOWSsystem32driverseep.sys文件,这样重启电脑后hello_tt.sys便可替代beep.sys顺利加载到系统中。

D. 修改“文件夹选项”的设置,隐藏文件扩展名,不显示隐藏文件,在桌面和快速启动栏创建伪装的IE快捷方式,修改主页为http://123.765321.info,联网下载指定文件。

手工处理方法

1) 结束病毒活动进程并删除文件。

图5:结束Vanlmh.tmp进程并删除文件

2) 删除病毒创建的Alg启动项。

图6:删除病毒创建的Alg启动项

3) 摘除hello_tt.sys,替换掉beep.sys挂在SCSI下的钩子。

图7:摘除SCSI hook

4) 通过XueTr重置MBR,这里需要事先备份一份正常的MBR,由它来替换被病毒修改的MBR。

图8:修复MBR

5) 在IE设置中把病毒劫持的主页修改回来,从其他干净系统中拷贝一个beep.sys放到系统drivers目录下。

通读完全文,是不是觉得网上传得神乎其神的鬼影病毒不再那么陌生和可怕了?MBR-RootKit技术之前主要在国外技术论坛传播,近几年因鬼影病毒的出现才在国内火了一把。在鬼影病毒之前,这项技术少有被黑客利用的案例,但未来可能会有更多恶意软件利用该技术长期驻留在用户电脑中。所以对于普通网友来说,多了解一些病毒知识,防患于未然是绝对有好处的。

四、 技术交流

欢迎老师和同学们前来交流问题,多提建议,希望下期简报内容更加接近大家的需求。

咨询服务电话:87951669

工程师联系方式:

13588277982 章荣伟

评分: