一、趋势系统使用情况

1.1三台服务器统计中毒排名在前的用户:

1)

2)

3)

1.2受感染用户前10名(总排行)

| 计算机 | IP地址 | 病毒/恶意软件数 | 楼宇名 | |

| 1 | Lab7-00000 | 10.71.149.2 | 3372 | 紫金港-医学院教学中心 |

| 2 | LAB4051 | 10.71.149.5 | 1557 | 紫金港-医学院教学中心 |

| 3 | CRPE | 10.214.65.225 | 162 | 玉泉-外经贸 |

| 4 | X2-204 | 10.78.213.10 | 145 | 紫金港西2多媒体教室 |

| 5 | ZJUOA | 210.32.5.5 | 138 | 玉泉图书馆与信息中心 |

| 6 | X2-413 | 10.78.213.36 | 137 | 紫金港西2多媒体教室 |

| 7 | D5 | | 125 | 西溪-教学主楼 |

| 8 | SC509-B6 | 10.78.21.126 | 106 | 紫金港-东4-5,东4-6 |

| 9 | X1-215 | 10.78.212.16 | 97 | 紫金港西1多媒体教室 |

| 10 | SC509-C7 | 10.78.21.70 | 80 | 紫金港-东 |

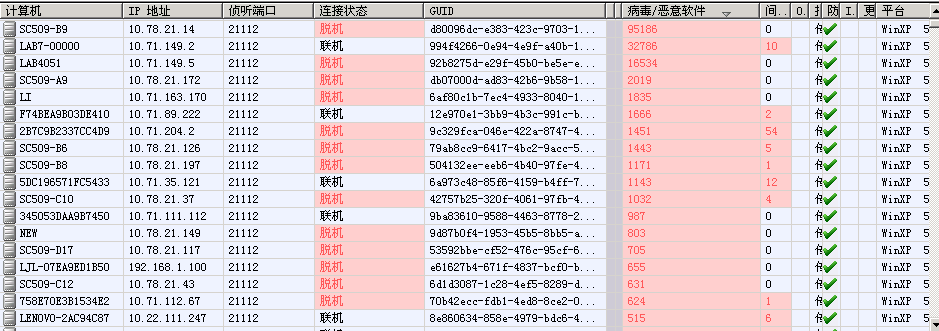

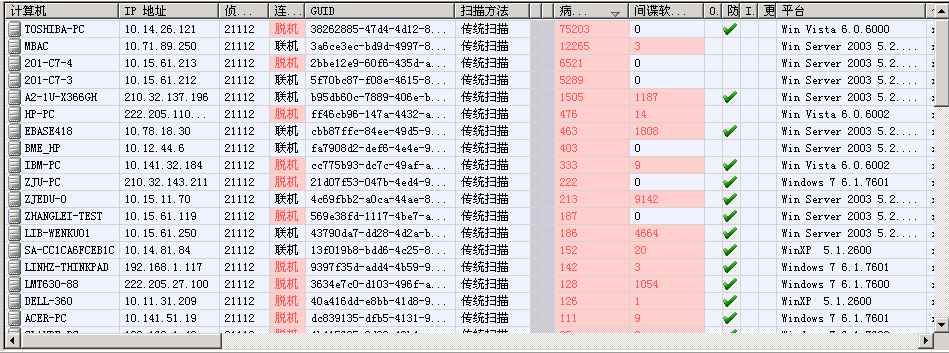

1.3受感染用户前10名(本月排行)

| 序号 | 计算机 | IP地址 | 病毒/恶意软件数 | 楼宇名 |

| 1 | SC509-B9 | 10.78.21.39 | 95186 | 紫金港-东4-5,东4-6 |

| 2 | TOSHIBA-PC | | 75203 | 玉泉-教3 |

| 3 | Lab7-00000 | 10.71.149.2 | 32786 | 紫金港-医学院教学中心 |

| 4 | LAB4051 | 10.71.149.5 | 16534 | 紫金港-医学院教学中心 |

| 5 | MBAC | 10.71.89.250 | 12265 | 紫金港-青溪 |

| 6 | PC-200811111100 | | 8715 | 玉泉-教7-新闻 |

| 7 | 201-C7-4 | 10.15.61.213 | 6521 | 图书馆 |

| 8 | 201-C7-3 | 10.15.61.212 | 5289 | 图书馆 |

| 9 | LENOVO-C30AB | | 4388 | 曹光彪楼-材化学院 |

| 10 | E | 10.72.32.63 | 2917 | 紫金港启真酒店12,13层 |

二、安全简讯

2.1 2012年2月前十大病毒警讯

| 排名 | 病毒名称 | 威胁类型 | 风险等级 | 病毒行为描述 |

| 1 | Cryp_Xed-12 | 木马 | ★★★ | 木马病毒,通过访问恶意站点下载感染或由其他恶意程序下载感染 |

| 2 | WORM_DOWNAD.AD | 蠕虫 | ★★★★ | 该病毒会攻击未安装微软 IE 漏洞 MS08-067的电脑,并且会在受感染电脑产生五万个恶意程序网址并试图在同一时间内随机连结其中 500 个恶意网站下载病毒 |

| 3 | TROJ_DOWNAD.INF | 木马 | ★★★ | DOWNAD蠕虫关联木马 |

| 4 | WORM_DOWNAD | 蠕虫 | ★★★★ | 该病毒会攻击未安装微软 IE 漏洞 MS08-067的电脑,并且会在受感染电脑产生五万个恶意程序网址并试图在同一时间内随机连结其中 500 个恶意网站下载病毒 |

| 5 | WORM_ECODE.E-CN | 蠕虫 | ★★★★ | E语言病毒,产生与当前文件夹同名exe文件 |

| 6 | TROJ_IFRAME.CP | 木马 | ★★★ | GIF、jpg和SWF 文件中被插入一个恶意的iframe 标记时,趋势科技会将其判断为TROJ_IFRAME.CP 病毒。当这些文件被执行时,会重定向到这些 URL,并下载恶意程序 |

| 7 | CRCK_KEYGEN | 破解程序 | ★★ | 非法破解程序 |

| 8 | Downloader_Agent | 灰色软件 | ★★ | 这灰色软件下载器会自动下载并安装额外的其他的灰色软件,如广告软件和间谍软件。 |

| 9 | TROJ_SPNR.03CG11 | 木马 | ★★★ | 木马病毒,通过访问恶意站点下载感染或由其他恶意程序下载感染 |

| 10 | PAK_Generic.001 | 木马 | ★★★ | 加壳程序,疑似病毒文件 |

2.2本月安全趋势分析

趋势科技热门病毒综述- ANDROIDOS_DORDRAE.M

此恶意软件是一种名为DroidDreamLight的Android恶意软件变种。它会在每次用户转换接听或挂断等通话动作时启动,收集特定信息并发送给远程服务器。

该恶意软件还会向用户显示下载链接,诱使用户下载链接里的软件。

由于该恶意软件是木马化的Android应用程序,故用户可能会在不察觉的情况下将其安装。

对该病毒的防护可以从以下连接下载最新版本的病毒码:8.363.00:

http://support.trendmicro.com.cn/Anti-Virus/China-Pattern/Pattern/

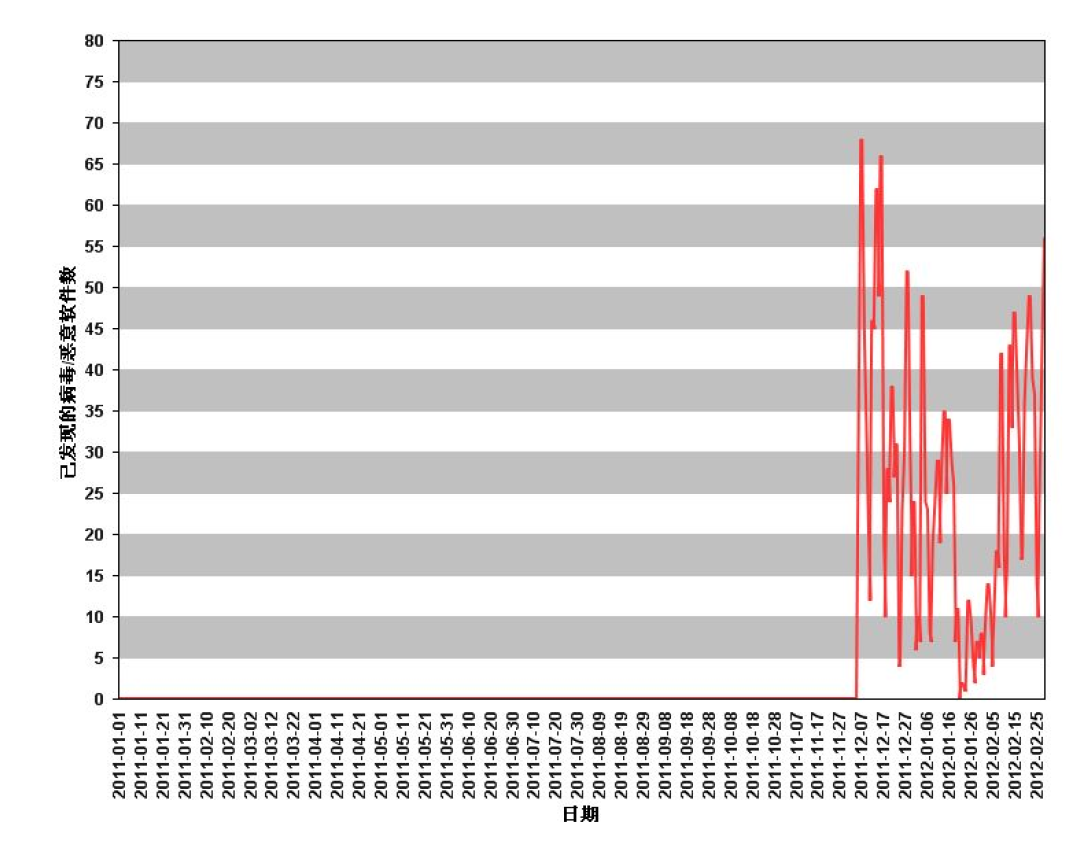

2.3 2011年1月~2012年2月各查杀统计表

已查杀的病毒/恶意软件数:

已查杀的全部病毒、恶意软件摘要:

传染来源摘要:(N/A表示来自外网或无法识别)

被感染的目标(主机)摘要:

处理措拖结果摘要:

三、计算机病毒常用防范知识 3.1木马病毒的发展历史 计算机世界中的特洛伊木马病毒的名字由《荷马史诗》的特洛伊战记得来。故事说的是希腊人围攻特洛伊城十年后仍不能得手,于是阿迦门农受雅典娜的启发:把士兵藏匿于巨大无比的木马中,然后佯作退兵。当特洛伊人将木马作为战利品拖入城内时,高大的木马正好卡在城门间,进退两难。夜晚木马内的士兵爬出来,与城外的部队里应外合而攻下了特洛伊城。而计算机世界的特洛伊木马(Trojan)是指隐藏在正常程序中的一段具有特殊功能的恶意代码,是具备破坏和删除文件、发送密码、记录键盘和攻击Dos等特殊功能的后门程序。 第一代木马 :伪装型病毒 这种病毒通过伪装成一个合法性程序诱骗用户上当。世界上第一个计算机木马是出现在1986年的PC-Write木马。它伪装成共享软件PC-Write的2.72版本(事实上,编写PC-Write的Quicksoft公司从未发行过2.72版本),一旦用户信以为真运行该木马程序,那么他的下场就是硬盘被格式化。在我刚刚上大学的时候,曾听说我校一个前辈牛人在WAX机房上用BASIC作了一个登录界面木马程序,当你把你的用户ID,密码输入一个和正常的登录界面一模一样的伪登录界面后后,木马程序一面保存你的ID,和密码,一面提示你密码错误让你重新输入,当你第二次登录时,你已成了木马的牺牲品。此时的第一代木马还不具备传染特征。 第二代木马 :AIDS型木马 继PC-Write之后,1989年出现了AIDS木马。由于当时很少有人使用电子邮件,所以AIDS的作者就利用现实生活中的邮件进行散播:给其他人寄去一封封含有木马程序软盘的邮件。之所以叫这个名称是因为软盘中包含有AIDS和HIV疾病的药品,价格,预防措施等相关信息。软盘中的木马程序在运行后,虽然不会破坏数据,但是他将硬盘加密锁死,然后提示受感染用户花钱消灾。可以说第二代木马已具备了传播特征(尽管通过传统的邮递方式)。 第三代木马:网络传播性木马 随着Internet的普及,这一代木马兼备伪装和传播两种特征并结合TCP/IP网络技术四处泛滥。同时他还有新的特征: 第一,添加了“后门”功能。 所谓后门就是一种可以为计算机系统秘密开启访问入口的程序。一旦被安装,这些程序就能够使攻击者绕过安全程序进入系统。该功能的目的就是收集系统中的重要信息,例如,财务报告、口令及信用卡号。此外,攻击者还可以利用后门控制系统,使之成为攻击其它计算机的帮凶。由于后门是隐藏在系统背后运行的,因此很难被检测到。它们不像病毒和蠕虫那样通过消耗内存而引起注意。 第二,添加了击键记录功能。 从名称上就可以知道,该功能主要是记录用户所有的击键内容然后形成击键记录的日志文件发送给恶意用户。恶意用户可以从中找到用户名、口令以及信用卡号等用户信息。这一代木马比较有名的有国外的BO2000(BackOrifice)和国内的冰河木马。它们有如下共同特点:基于网络的客户端/服务器应用程序。具有搜集信息、执行系统命令、重新设置机器、重新定向等功能。 当木马程序攻击得手后,计算机就完全在黑客控制的傀儡主机,黑客成了超级用户,用户的所有计算机操作不但没有任何秘密而言,而且黑客可以远程控制傀儡主机对别的主机发动攻击,这时候背俘获的傀儡主机成了黑客进行进一步攻击的挡箭牌和跳板。 虽然木马程序手段越来越隐蔽,但是苍蝇不叮无缝的蛋,只要加强个人安全防范意识,还是可以大大降低"中招"的几率。对此笔者有如下建议:安装个人防病毒软件、个人防火墙软件;及时安装系统补丁;对不明来历的电子邮件和插件不予理睬;经常去安全网站转一转,以便及时了解一些新木马的底细,做到知己知彼,百战不殆。 3.2 常见病毒处理方法-针对特洛伊木马的IP安全策略 当木马悄悄打开某扇“方便之门”(端口)时,不速之客就会神不知鬼不觉地侵入你的电脑。如果被种下木马其实也不必担心,首先我们要切断它们与外界的联系(就是堵住可疑端口)。 在Win 2000/XP/2003系统中,Microsoft管理控制台(MMC)已将系统的配置功能汇集成配置模块,大大方便我们进行特殊的设置(以Telnet利用的23端口为例,操作系统为Win XP)。 操作步骤: 首先单击“运行”在框中输入“mmc”后回车,会弹出“控制台1”的窗口。我们依次选择“文件→添加/删除管理单元→在独立标签栏中点击‘添加’→IP安全策略管理”,最后按提示完成操作。这时,我们已把“IP安全策略,在本地计算机”(以下简称“IP安全策略”)添加到“控制台根节点”下。 现在双击“IP安全策略”就可以新建一个管理规则了。右击“IP安全策略”,在弹出的快捷菜单中选择“创建IP安全策略”,打开IP安全策略向导,点击“下一步→名称默认为‘新IP安全策略’→下一步→不必选择‘激活默认响应规则’”(注意:在点击“下一步的同时,需要确认此时“编辑属性”被选中),然后选择“完成→在“新IP安全策略属性→添加→不必选择‘使用添加向导’”。 在寻址栏的源地址应选择“任何IP地址”,目标地址选择“我的IP地址”(不必选择镜像)。在协议标签栏中,注意类型应为TCP,并设置IP协议端口从任意端口到此端口23,最后点击“确定”即可。这时在“IP筛选器列表”中会出现一个“新IP筛选器”,选中它,切换到“筛选器操作”标签栏,依次点击“添加→名称默认为‘新筛选器操作’→添加→阻止→完成”。 新策略需要被激活才能起作用,具体方法是:在“新IP安全策略”上点右键,“指派”刚才制定的策略。 效果: 现在,当我们从另一台电脑Telnet到设防的这一台时,系统会报告登录失败;用扫描工具扫描这台机子,会发现23端口仍然在提供服务。以同样的方法,大家可以把其它任何可疑的端口都封杀掉,让不速之客们大叫“不妙”去吧! 四、技术交流 欢迎老师和同学们前来交流问题,多提建议,希望下期简报内容更加接近大家的需求。 咨询服务电话:87951669 工程师联系方式: 13751767387 郭波 13588277982 章荣伟